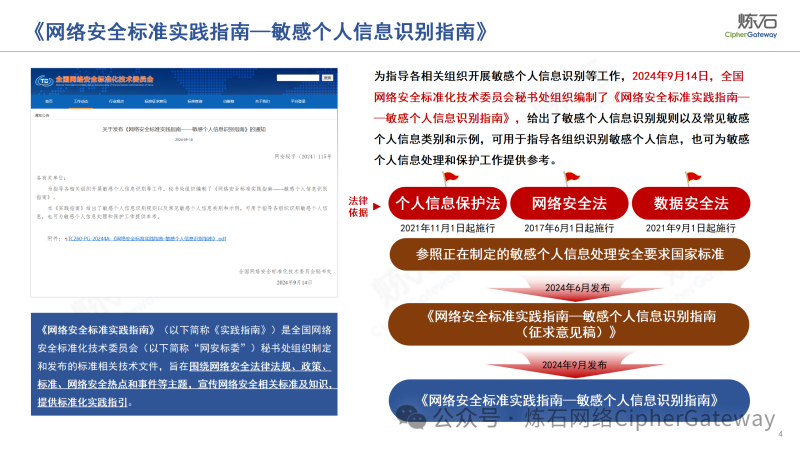

速下载 | 300页图解《敏感个人信息识别指南》附修订对照

2024年9月18日,为指导各相关组织开展敏感个人信息识别等工作,全国网络安全标准化技术委员会秘书处组织编制并发布了《网络安全标准实践指南—敏感个人信息识别指南》(以下简称“《实践指南》...

制定事件响应计划的4个关键步骤

根据一次采访的纪要中进行整理汇总,仅供学习参考。 在这次Help Net Security采访中,Blumira的安全和IT主管Mike Toole讨论了有效安全事件响应策略的组成部分,以及它们如何共同努力确保组织能...

作为网络安全行业必掌握的知识:30种经典网络安全模型

几个月前网络安全专家罗雄老师发表了《网络安全人士必知的35个安全框架及模型》[1],为大家总结了35种业界经典的安全模型。这35种经典网络安全模型涵盖了安全生存、纵深防御、安全能力、成熟度...

人民日报:阔步迈向网络强国

2014年2月27日,习近平总书记在中央网络安全和信息化领导小组第一次会议上发表重要讲话,明确提出要从国际国内大势出发,总体布局,统筹各方,创新发展,努力把我国建设成为网络强国。十年来,...

BAS自动化攻击模拟全景指南:从产品开发到企业安全运营的深度探索

近年来,BAS(入侵与攻击模拟)产品逐渐成为网络安全市场的热点。这一趋势并非偶然,而是企业应对日益复杂的网络安全威胁的必然选择。随着云计算、物联网(IoT)、5G 等新技术的普及,网络攻击...

在多云环境中增强安全检测和响应的5个步骤

检测和响应(DR)实践与云安全之间的联系历来很薄弱。随着全球组织越来越多地采用云环境,安全策略主要集中在“左移”实践上——保护代码、确保适当的云态势和修复错误配置。然而,这种方法导致...

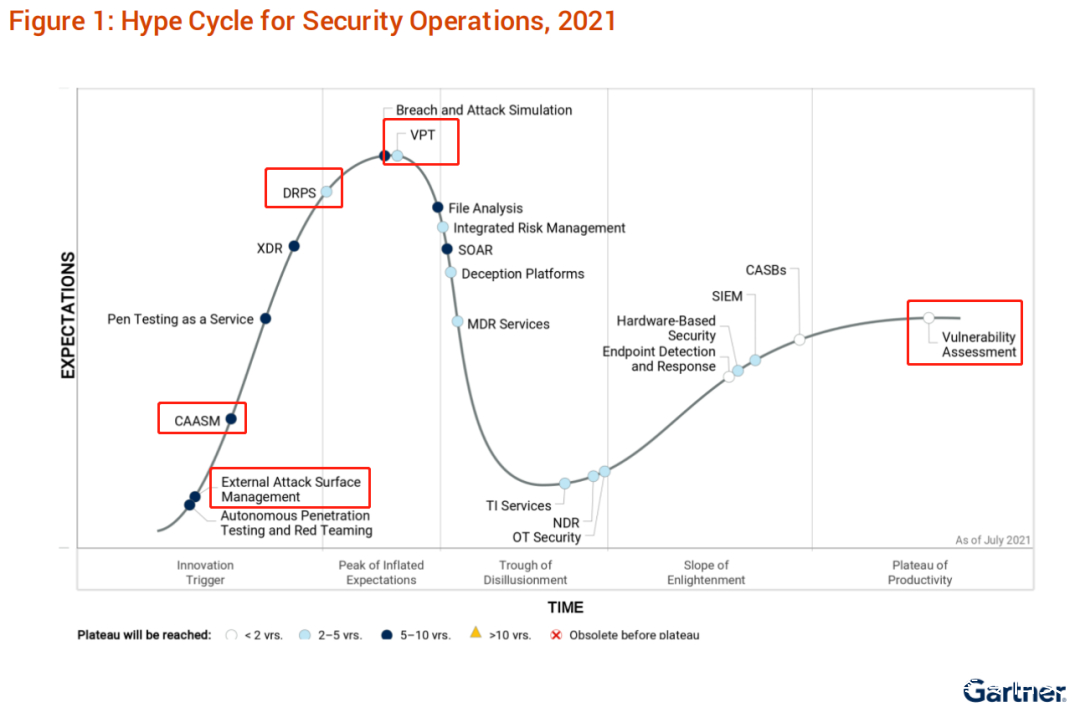

攻击面管理(ASM)技术详解和实现

从理论层面对攻击面管理进行说明。Gartner在《Hype Cycle for Security Operations,2021》中共有5个相关技术点:外部攻击面管理(EASM)、网络资产攻击面管理(CAASM)、数字风险保护服务(DRP...

直击痛点!威努特解决智能制造企业远程运维难题

随着制造企业智能化、数字化转型的浪潮,智能制造企业通过整合各种先进技术(如物联网技术、大数据分析、人工智能和机器学习、工业机器人和自动化设备技术等)来实现生产过程的自动化和智能化,...

昂楷科技|数据安全无小事,综合治理显成效 —— 打造坚实的数据安全屏障

随着现代社会的快速发展、信息化的快速膨胀和互联网的迅猛传播,海量的各种数据化信息被不停地生产、收集、存储、处理与利用,大数据时代随之来临。这不仅带来了全方位的社会变革,同时也带来了...

2024年中国网络安全行业《数据安全产品及服务购买决策参考》发布

为了帮助CISO拨开营销迷雾,提高市场能见度,全面了解潜在数据安全战略合作伙伴,GoUpSec深入调研了37家国内数据安全“酷厂商”(包括专业厂商和综合安全厂商),从产品功能、应用行业、成功案...

新型 TIKTAG 攻击曝光,专门针对谷歌浏览器和 Linux 系统

近日,来自三星、首尔国立大学和佐治亚理工学院的韩国研究团队的研究人员发现一种以 ARM 的内存标记扩展(MTE)为目标的,名为 “TIKTAG “的新型攻击,黑客可利用这种方式绕过安全防护功能,这...

2024年十大关键测试发现:网安人必知的新发现

信息技术(IT)专业人士在坏人之前发现公司弱点的最有效方法之一是渗透测试。通过模拟现实世界的网络攻击,渗透测试(有时称为笔测试)为组织的安全态势提供了宝贵的见解,揭示了可能导致数据泄...

新攻击及防御:新的 Wi-Fi 漏洞通过降级攻击进行网络窃听

据英国TOP10VPN的一份最新研究报告指出,一种基于 IEEE 802.11 Wi-Fi 标准中的设计缺陷能够允许攻击者诱导用户连接至不安全的网络,进而对用户进行网络窃听。

安全浏览器:如何消除影子SaaS的风险并保护企业数据

SaaS应用程序正在主导企业格局。它们的更多使用使组织能够突破技术和业务的界限。与此同时,这些应用程序也构成了安全领导者需要解决的新安全风险,因为现有的安全堆栈无法完全控制或全面监控其...

组织在部署高级身份验证时犯的6个错误

部署高级身份验证措施是帮助组织解决其最薄弱的网络安全环节的关键:他们的人类用户。建立某种形式的双因素身份验证是一个很好的开始,但许多组织可能还没有到位,或者还没有达到所需的身份验证...

网络空间安全中涉密网防护技术应用分解详情解读

虚拟化安全技术围绕着桌面虚拟化,应用虚拟化,网络虚拟化以及服务器的虚拟化四大方面,具体包括新型访问控制类型的技术,主要解决的是虚拟机虚拟机顶的认证授权管理以及策略强制等问题,安全攻...

网络空间安全之涉密网络从被动到主动安全的过度

从整体的布局思路上,我们在当前也可以看到网络空间安全的演变过程也有了初步的路径,也就是基础建设,被动防御,主动防御,再往后面经历了几个阶段,大家也都有所了解了,其实这个基本上已经奠...

网络空间安全中的网络反情报问题及防御策略

在实际实施的可操作性限制下,针对不同级别的网络承载着不同层次的数据不同层次的网络,我们就需要采用不同强度不同级别的保护措施,在整个保护过程当中,我们需要考虑人网络操作三个核心因素,...

网络空间安全态势感知真假难辨之如何技术导向思考

通过以上国外对于情报分析以及网络安全态势感知的整体了解,也对比我们当前对于整个国内市场的了解,可以看到当前大数据,以及AI人工智能在网络空间安全里面的应用基本都已经落地,但并没有从多...

网络空间安全不在一蹴而就,对比分析加研究,总有超越的时候

所以态势感知是通过对当前充分、有效的信息共享而获得的多个维度,多种渠道的数据聚合,进而进行科学严谨的关联分析画像分析,及时实现对当前环境的认识,掌控以及进一步的研判预测,从而为各类...

73% 的中小企业安全人员会错过,甚至忽略关键安全警报

近日,Coro 公司表示,中小型企业(SMEs)的 IT 人员被安全堆栈中多个工具的复杂性和安全需求压得“喘不过气”,导致其可能错过很多关键严重安全事件告警信息,从而削弱了公司的安全态势。

安全114

安全114