The Hacker News 网站消息,思科近期发布了一个新安全补丁,解决了影响统一通信和联络中心解决方案产品的关键安全漏洞,该漏洞可能允许未经认证的远程威胁攻击者在受影响的设备上执行任意代码。

安全漏洞被跟踪为 CVE-2024-20253(CVSS 得分:9.9),Synacktiv 安全研究员 Julien Egloff 发现并报告这一问题。据悉,漏洞主要源于对用户提供的数据不当处理,威胁攻击者能够滥用这些数据向受影响设备的监听端口发送特制信息。

思科在一份公告中表示,一旦威胁攻击者成功利用 CVE-2024-20253 安全漏洞,便可以使用网络服务用户的权限在底层操作系统上执行任意命令,通过访问底层操作系统,威胁攻击者还可以在受影响的设备上建立 root 访问权限。受该漏洞影响的产品包括:

- 统一通信管理器(版本 11.5、12.5(1) 和 14)

- 统一通信管理器即时消息和出席服务(版本 11.5(1)、12.5(1) 和 14)

- 统一通信管理器会话管理版(版本 11.5、12.5(1) 和 14)

- 统一联络中心快车(12.0 及更早版本和 12.5(1) 版本)

- 统一连接(版本 11.5(1)、12.5(1) 和 14),以及

- 虚拟语音浏览器(12.0 及更早版本、12.5(1) 和 12.5(2) 版)

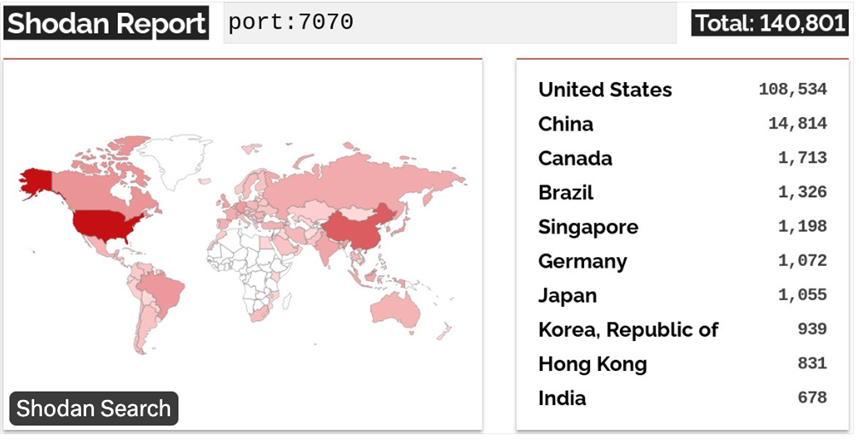

值得一提的是,目前尚没有解决 CVE-2024-20253 安全漏洞的具体方法,但网络设备制造商思科方面敦促用户尽快设置访问控制列表,以最大程度上限制无法立即应用安全更新的访问。

此外,思科方面还表示,用户也可以在思科统一通信或思科联络中心解决方案集群与用户和网络其他部分隔离开的中间设备上建立访问控制列表(ACL),只允许访问已部署服务的端口。

思科近期屡屡曝出安全漏洞问题,几周前,思科才发布了针对影响 Unity Connection 的重大安全漏洞(CVE-2024-20272,CVSS 得分:7.3)的安全更新修复程序。

转自Freebuf,原文链接:https://www.freebuf.com/news/390855.html

暂无评论内容