俄罗斯外交部领事司 (MID) 可能使用的工具安装程序已被植入后门,可传播名为Konni RAT(又名UpDog)的远程访问木马。

调查结果来自德国网络安全公司 DCSO,该公司将此次活动与源自朝鲜针对俄罗斯的关联黑客联系起来。

Konni(又名 Opal Sleet、Osmium 或TA406)活动集群有针对俄罗斯实体部署 Konni RAT 的既定模式,至少自 2021 年 10 月以来,该组织还与针对 MID 的攻击有关。

2023 年 11 月,Fortinet FortiGuard 实验室披露了使用俄语 Microsoft Word 文档来传播能够从受感染的 Windows 主机获取敏感信息的恶意软件。

DCSO 表示,将 Konni RAT 打包在软件安装程序中是该组织此前于 2023 年 10 月采用的一种技术,当时发现该组织利用名为 Spravki BK 的后门俄罗斯纳税申报软件来分发该木马。

这家总部位于柏林的公司表示:“在这种情况下,后门安装程序似乎是针对名为‘Statistika KZU’(Cтатистика КЗУ)的工具。”

“根据安装程序中捆绑的安装路径、文件元数据和用户手册,[…]该软件旨在供俄罗斯外交部 (MID) 内部使用,特别是用于转发年度报告文件从海外领事馆(КЗУ — консульские загранучреждения)通过安全通道发送至 MID 领事部。”

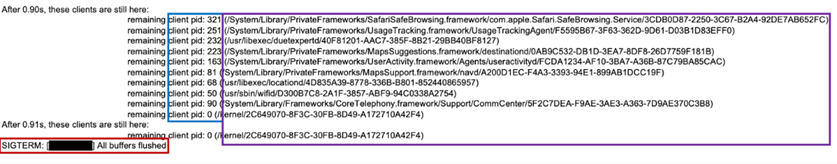

木马安装程序是一个 MSI 文件,启动后会启动感染序列,与命令和控制 (C2) 服务器建立联系,等待进一步指令。

该远程访问木马具有文件传输和命令执行功能,据信早在 2014 年就已投入使用,并且也被其他朝鲜威胁组织Kimsuky 和 ScarCruft(又名 APT37)所利用。

目前尚不清楚攻击者如何设法获取该安装程序,因为该安装程序无法公开获取。但有人怀疑,针对俄罗斯的间谍活动的悠久历史可能帮助他们确定了后续攻击的潜在工具。

尽管朝鲜针对俄罗斯的攻击并不新鲜,但这一事态发展是在两国地缘政治日益接近的情况下发生的。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/PeahlD7rct5V6sxqrR_gjg

暂无评论内容