据美国联邦调查局(FBI)、网络安全和基础设施局(CISA)以及卫生与公众服务部的联合报告,ALPHV/BlackCat勒索软件团伙威胁要对执法干预进行报复,并将目标瞄准医疗保健行业。

据BleepingComputer报道,该团伙声称对最近针对Change Healthcare的攻击负责,声称窃取了6TB数据,其中包括Change Healthcare解决方案源代码以及数千家医疗保健提供商、药房和保险提供商的数据。

此次网络攻击对全国药店产生了重大影响,促使人们采用电子解决方案。AttackIQ对手研究团队的分会负责人安德鲁·科斯蒂斯在一封电子邮件中告诉SC Media,在针对医疗保健行业的这次重大网络攻击中,这一建议为各组织敲响了警钟,要求他们优先考虑网络安全措施。

FBI 中断后,ALPHV/BlackCat 袭击了近 70 家受害者

周二发布的联合通报是对12月19日通报的更新,与司法部同时发布公告,称FBI已扰乱勒索软件即服务(RaaS)组织并查封了多个网站。

ALPHV/BlackCat随后“解封”了其网站,并向附属公司发布消息,取消对攻击关键基础设施的限制,特别将医院和核电站列为潜在目标。更新后的指南包括截至2024年2月与ALPHV/BlackCat及其附属公司相关的最新已知妥协指标(IOC)以及策略、技术和程序(TTP)。

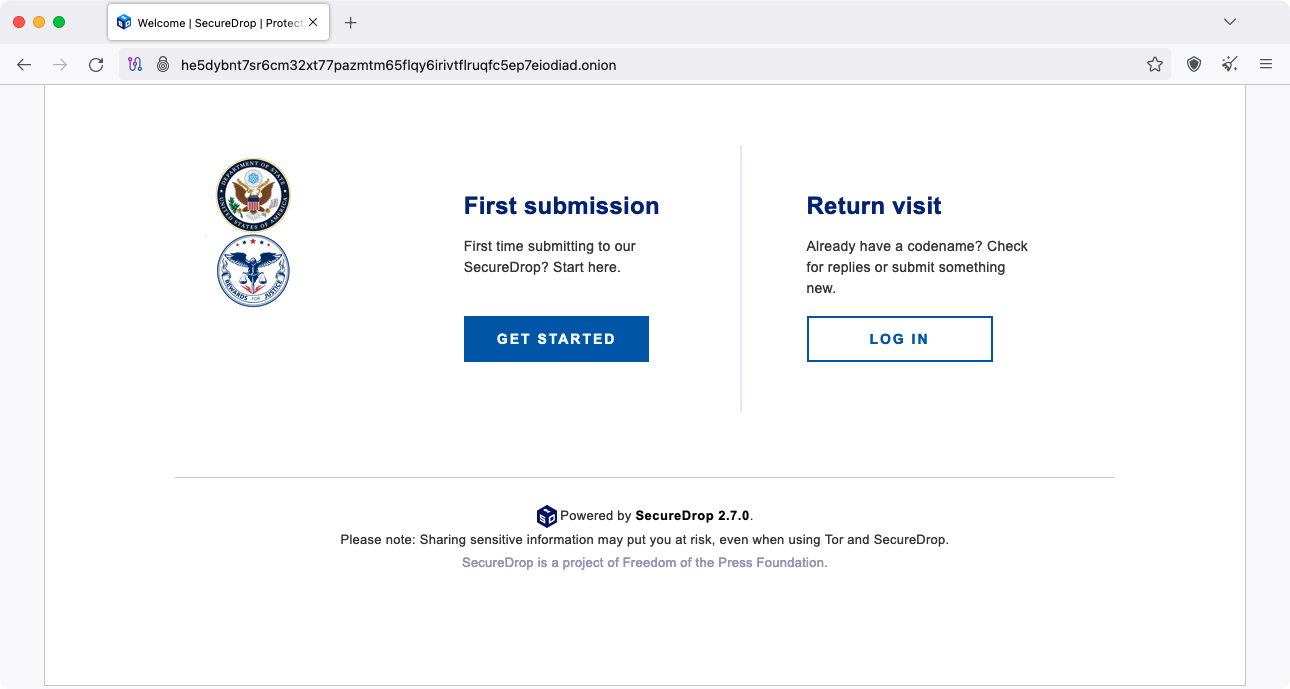

美国国务院悬赏1000万美元,征集有关ALPHV/BlackCat领导人身份和位置的信息,并额外悬赏500万美元,征集导致该团伙任何附属机构被捕或定罪的信息。

ALPHV/BlackCat 利用远程访问工具,冒充 IT 人员

根据FBI和CISA的报告,ALPHV/BlackCat利用先进的社会工程和远程访问工具进行攻击。他们经常伪装成IT技术人员或服务台工作人员,获取员工凭证进行初始访问,然后部署远程访问软件如AnyDesk、Mega sync或Splashtop,协助数据泄露。

ALPHV/BlackCat附属公司使用开源中间对手攻击框架Evilginx2从受害者系统获取MFA凭据、登录凭据和会话cookie,并利用域控制器获取密码在网络中横向移动。

该组织声称使用合法的红队模拟工具Brute Ratel C4和Cobalt Strike作为其C2服务器的信标。

2月27日的更新中添加了ALPHV/BlackCat已知使用的工具的哈希值和文件名,以及网络指示器如C2服务器域和IP地址,以及ScreenConnect和SimpleHelp远程访问的IP地址。

建议采取白名单方法保护远程访问工具,并使用FIDO/WebAuthn身份验证或基于PKI的MFA来抵御网络钓鱼、推送轰炸和SIM交换策略。

部署强大的MFA特别是在远程访问系统上是至关重要的,可以防止被盗凭证导致勒索软件事件。

![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科勒索组织加入,ScreenConnect 的攻击前沿持续扩大](https://www.anquan114.com/wp-content/uploads/2024/01/20240122190027843-syshole-1024x560.jpg)

改变医疗保健漏洞可能是持续勒索软件趋势的一部分

尽管运营Change Healthcare平台的Optum及其母公司UnitedHealth Group尚未确认ALPHV/BlackCat的隶属关系,但其被列入勒索软件团伙的泄露网站,表明针对医疗保健行业的持续趋势。医疗保健行业是勒索软件不可抗拒的目标,2023年公开的攻击比前一年增加了134%。

安全研究人员表示,Change Healthcare攻击可能涉及对ConnectWise ScreenConnect关键漏洞的利用,尽管ConnectWise否认存在连接,ALPHV/BlackCat附属公司拒绝使用此漏洞。

FBI、CISA和HHS的IOC表明ALPHV/BlackCat附属机构已使用ScreenConnect进行远程访问,但并不表明使用了特定漏洞。

尽管资源限制,但缓解医疗保健系统遭受的勒索软件攻击仍是一场艰苦的战斗。许多医疗保健组织的IT和网络安全团队相对薄弱,缺乏完全外包的情况下,很难实施最佳实践。

转自安全客,原文链接:https://www.anquanke.com/post/id/293561

暂无评论内容