截至 2024 年 1 月 1 日,由 Akira 勒索软件组织支持的威胁行为者已经侵入超过 250 个网络,勒索了约 4200 万美元的非法收益。

荷兰和美国的网络安全机构以及欧洲刑警组织的欧洲网络犯罪中心 (EC3) 在一份报告中指出:“自 2023 年 3 月以来,Akira 勒索软件已对北美、欧洲和澳大利亚的广泛企业和关键基础设施实体造成了影响。”

” 2023 年 4 月,Akira 威胁行为者在最初关注 Windows 系统之后,开始部署针对 VMware ESXi 虚拟机的 Linux 变体攻击。”

根据观察,双重勒索团伙在早期阶段使用了 Locker 的 C++ 变体,然后从 2023 年 8 月开始转向基于 Rust 的代码。需要注意的是,这些电子犯罪行为者与 Akira 勒索软件家族完全不同,后者在 2017 年非常活跃。

利用思科设备中已知的漏洞(例如,CVE-2020-3259和CVE-2023-20269),可以用于初始访问目标网络。替代方法包括使用远程桌面协议 (RDP)、鱼叉式网络钓鱼、有效凭据以及缺乏多重身份验证 (MFA) 保护的虚拟专用网络 (VPN) 服务。

![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Akira 勒索软件团伙入侵了超过 250 名受害者网络,勒索 4200 万美元](https://www.anquan114.com/wp-content/uploads/2024/03/20240322161726617-image.png)

众所周知,Akira 攻击者利用各种方法在受感染的系统上创建新的域帐户以确保持久性,并通过滥用 Zemana AntiMalware 驱动程序来终止与防病毒相关的进程,这被称为“自带易受攻击的驱动程序” (BYOVD) 攻击。

为了进行权限提升,攻击者依赖于凭证抓取工具,如 Mimikatz 和 LaZagne,而 Windows 远程桌面协议 (RDP) 用于在受害者网络内进行横向移动。数据泄露主要是通过 FileZilla、WinRAR、WinSCP 和 RClone 等工具完成。

根据趋势科技在 2023 年 10 月发布的勒索软件分析,Akira 勒索软件采用结合了 Chacha20 和 RSA 的混合加密算法对目标系统进行加密。

“此外,与大多数现代勒索软件二进制文件相同,Akira 勒索软件二进制文件具有一项功能,可以通过从受影响的系统中删除卷影副本来抑制系统恢复。”

在某些情况下,出于经济动机,攻击团伙会在同一次妥协事件中针对不同的系统架构(例如 Windows 和 ESXi 加密器 Akira_v2)提供两种不同的勒索软件变体。

根据区块链和源代码数据显示,Akira 勒索软件组织可能与已经解散的 Conti 勒索软件团伙存在关联。去年 7 月,Avast 发布了 Akira 解密器,但这些漏洞很可能已被修复。

Akira 针对 Linux 企业环境的变化也遵循了类似 LockBit、Cl0p、Royal、Monti 和 RTM Locker 等其他成熟勒索软件系列的做法。

LockBit 的复兴之路

趋势科技披露,今年 2 月初,执法部门全面取缔了多产的 LockBit 团伙,对其运营和声誉造成了重大影响。这导致该团伙在新的数据泄露事件中发布了旧受害者和虚假受害者的信息。

Chainalysis 在 2 月份的报告指出,LockBit 是当前运作最多产、使用最广泛的 RaaS变种之一,可能拥有数百个附属机构。其中包括许多与其他著名 RaaS 变种相关的附属机构。

这家区块链分析公司指出,他们发现了一条加密货币踪迹,将 LockBit 管理员与名为卡萨德上校的塞瓦斯托波尔记者联系起来。据称,卡萨德上校在俄罗斯危机爆发后曾为俄罗斯民兵组织在顿涅茨克和卢甘斯克受制裁管辖区的活动募集捐款,这发生在 2022 年乌克兰战争期间。

值得指出的是,思科 Talos 在 2022 年 1 月将卡萨德上校与俄罗斯国家支持的APT28组织精心策划的反乌克兰虚假信息活动联系起来。

根据趋势科技最近的调查,LockBitSupp 似乎在行动后试图夸大受害者数量,同时重点公布来自执法机构参与破坏活动的国家的受害者。其可能是为了强调其实力增强,并对那些干扰其活动的人采取行动的说法。

在上个月接受 Recorded Future News 采访时,LockBitSupp 承认了利润短期下降的情况,但承诺改善安全措施。

Agenda 带着更新的 Rust 版本回归

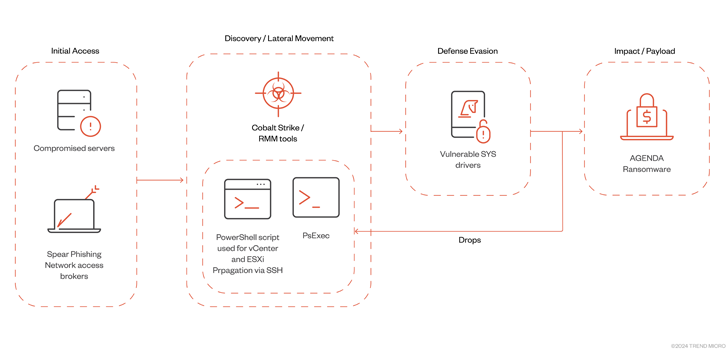

这次开发还遵循了 Agenda 勒索软件组织(又名 Qilin 和 Water Galura)的做法,他们使用更新的 Rust 变体通过远程监控和管理 (RMM) 工具以及 Cobalt Strike 感染 VMWare vCenter 和 ESXi 服务器的情况。

这家网络安全公司指出:“Agenda 勒索软件的传播能力扩展到了虚拟机基础设施,这表明其运营者也在向新的目标和系统拓展。”

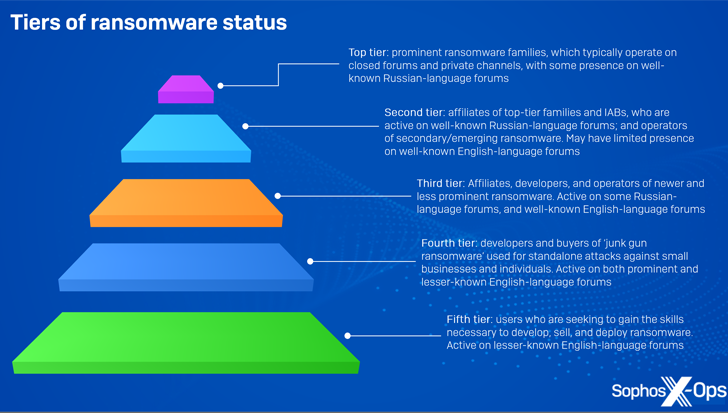

尽管新一批勒索软件参与者不断注入威胁格局,但越来越明显的是,在地下网络犯罪中出售的“粗制滥造”的勒索软件正被用于实施现实世界的攻击。这使得较低层次的个人威胁参与者能够在无需成为组织的一部分的情况下产生可观的利润。

值得注意的是,这些勒索软件中大多数是一次性的,单次价格低至 20 美元,而其他一些品种,如 HardShield 和 RansomTuga,则无需额外付费。

Sophos 表示,junk-gun勒索软件使犯罪分子能够以廉价、轻松、独立的方式参与行动,远离了现代勒索软件复杂的基础设施。这被描述为一种相对较新的现象,进一步降低了进入成本。他们可以针对小公司和个人,因为这些目标通常缺乏资源来保护自己或有效应对事件,同时对其他人的影响较小。

消息来源:thehackernews,译者:dengdeng;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc”并附上原文

暂无评论内容