据观察,名为ToddyCat 的黑客组织使用各种工具来保留对受感染环境的访问权限并窃取有价值的数据。

俄罗斯网络安全公司卡巴斯基将其描述为依靠各种程序从位于亚太地区的主要政府组织(其中一些与国防相关)收集“工业规模”的数据。

安全研究人员 Andrey Gunkin、Alexander Fedotov 和 Natalya Shornikova 表示:“为了从许多主机收集大量数据,攻击者需要尽可能自动化数据收集过程,并提供多种替代方法来持续访问和监控他们攻击的系统。”

该公司于 2022 年 6 月首次记录 ToddyCat,攻击至少自 2020 年 12 月以来针对欧洲、亚洲政府和军事实体。这些入侵利用了一个名为 Samurai 的被动后门,允许远程访问受感染的系统。

此后,研究人员对攻击者的间谍技术进行了更仔细的检查,发现了其他数据泄露工具,例如 LoFiSe 和 Pcexter,用于收集数据并将存档文件上传到 Microsoft OneDrive。

最新的一组程序需要混合隧道数据收集软件,这些软件在攻击者已经获得对受感染系统中特权帐户的访问权限后才可以使用。

包括:

- 使用 OpenSSH 反向 SSH 隧道

- SoftEther VPN,被重命名为看似无害的文件,如“boot.exe”、“mstime.exe”、“netscan.exe”和“kaspersky.exe”

- Ngrok 和 Krong 将命令和控制 (C2) 流量加密并重定向到目标系统上的某个端口

- FRP 客户端,一个基于 Golang 的开源快速反向代理

- Cuthead,.NET 编译的可执行文件,用于搜索与特定扩展名或文件名或修改日期匹配的文档

- WAExp,一个 .NET 程序,用于捕获与 WhatsApp Web 应用程序相关的数据并将其保存为存档,以及

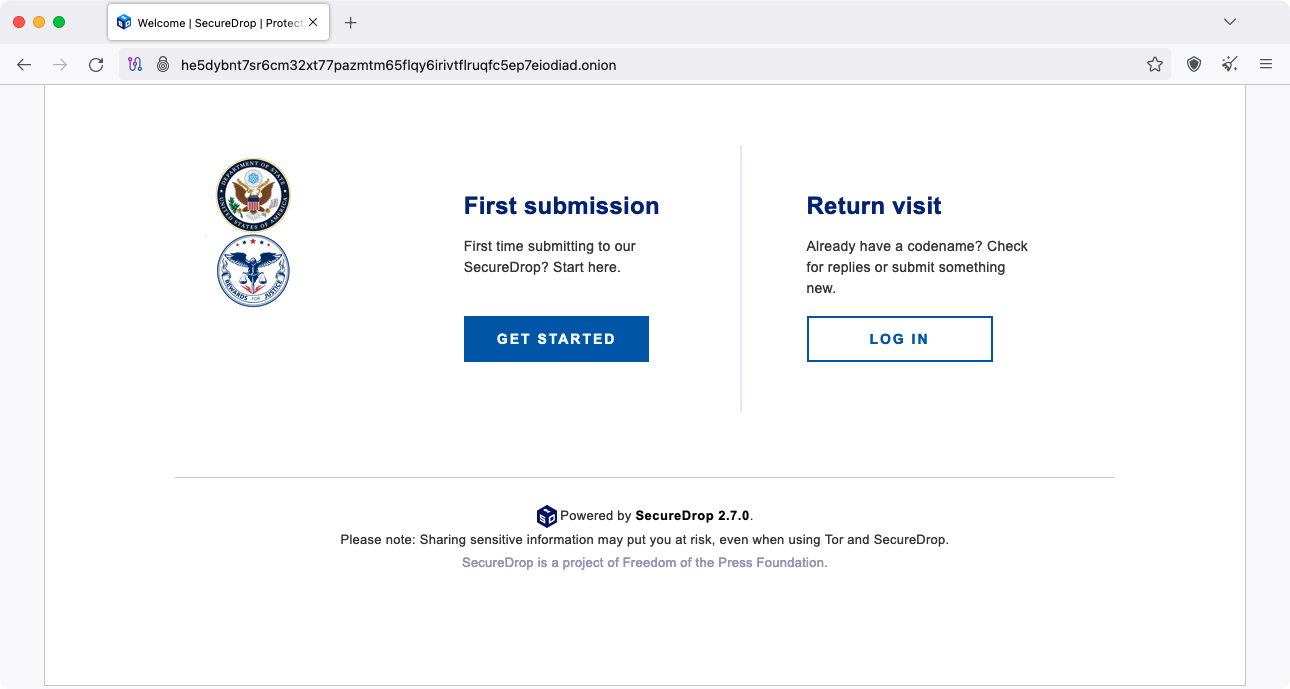

- TomBerBil 从 Google Chrome 和 Microsoft Edge 等网络浏览器中提取 cookie 和凭据

卡巴斯基说:“攻击者正在积极使用绕过防御的技术,试图掩盖他们在系统中的存在。”

“为了保护组织的基础设施,我们建议将提供流量隧道的云服务的资源和 IP 地址添加到防火墙拒绝名单中。此外,必须要求用户避免在浏览器中存储密码,因为这有助于攻击者访问敏感信息”。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/gdx3Zk9evZCPgYQM5-887Q

暂无评论内容