一名为“salfetka”的网络犯罪分子声称正在出售INC Ransom的源代码,INC Ransom是一种于2023年8月推出的勒索软件即服务(RaaS)操作。

INC此前的目标包括施乐商业解决方案公司(XBS)的美国分部、菲律宾雅马哈发动机公司,以及最近的苏格兰国家卫生服务(NHS)。

在涉嫌出售同时,INC Ransom的运营也在发生变化,这可能表明其核心团队成员之间出现裂痕,或者计划进入一个涉及使用新的加密器的阶段。

源代码出售

该黑客在Exploit和XSS黑客论坛上宣布出售INC的Windows和Linux/ESXi版本,售价30万美元,并将潜在买家的数量限制为三人。

根据威胁情报专家KELA提供给BleepingComputer的信息,他们发现该出售公告中提到的技术细节,如使用CTR模式的AES-128和Curve25519 Donna算法,与公众分析的INC Ransom样本一致。

KELA还告诉BleepingComputer,“salfetka”自2024年3月以来一直活跃在黑客论坛上。该黑客曾经希望以高达7000美元的价格购买网络访问权限,并且表示愿意从勒索软件攻击收益中向初始访问经纪人提供分成。

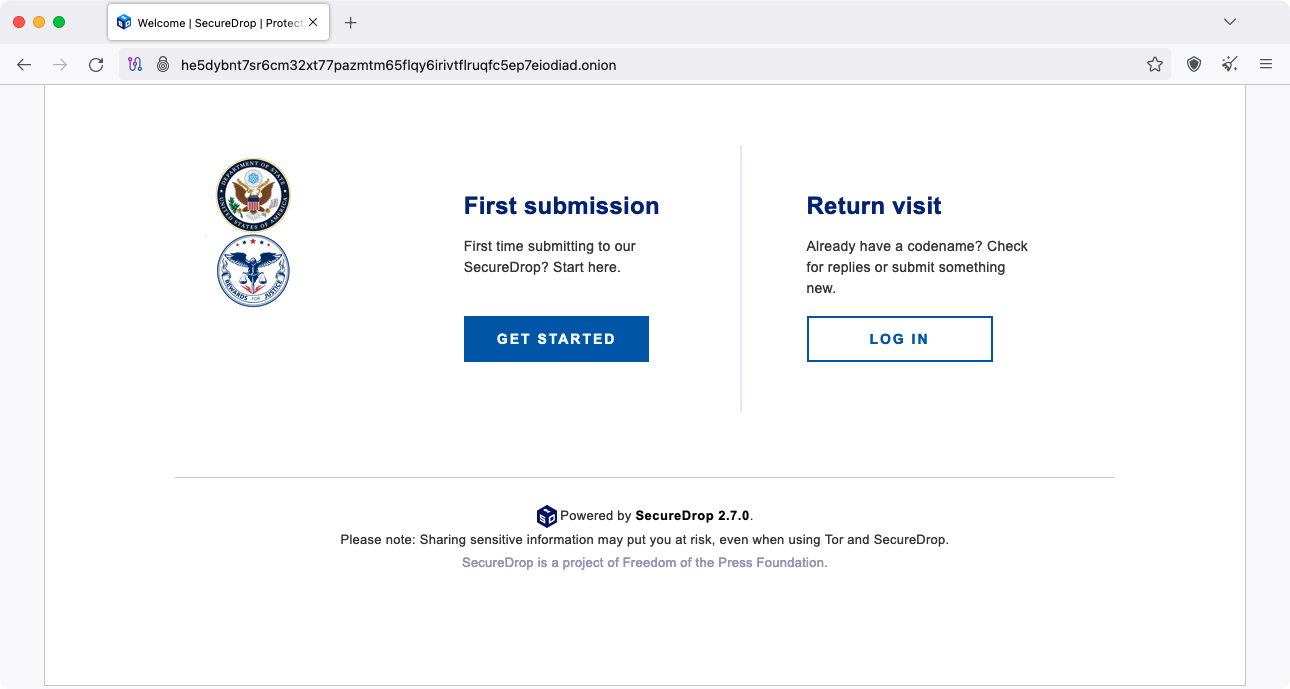

另一个给此次出售增加可信度的行为是“salfetka”在其签名中包含了INC Ransom旧页面和新页面的URL,表明这与该勒索软件操作有关联。

尽管如此,此次出售也可能是骗局,该黑客可能在过去几个月里精心打理“salfetka”账户,宣称对购买网络访问感兴趣,并出示高价来提高交易的可信度。

目前,INC的新旧网站上都没有关于出售项目源代码的公开声明。

INC Ransom迁移到新网站

2024年5月1日,INC Ransom在其旧的泄露网站上宣布他们将迁移到一个新的数据泄露勒索“博客”,并共享了一个新的TOR地址,称旧网站将在两到三个月内关闭。

新网站已经上线,受害者名单与旧门户网站有部分重叠,且新增了十二个在旧网站上未出现的受害者。

新网站共列出了64个受害者(其中12个是新增的),而旧网站有91个受害者,因此过去受害者中约有一半没有在新网站上出现。

KELA的分析师评论道:“两个网站之间的差异表明该操作可能是领导层更换或分裂成不同团体后进行的。”

“然而,‘salfetka’引用了这两个网站作为其所谓项目的一部分,这表明该行为者与两个部分都有关联。”

“在这种情况下,创建新博客可能是为了从出售中获取更多利润。”

值得注意的是,INC新的勒索页面设计在视觉上类似于Hunters International,这表明该操作还可能与其他勒索软件有关。

与允许安全分析人员破解加密的公开泄露不同,出售没有现成解密器的勒索软件源代码可能会给全球的组织带来更多麻烦。

这些勒索软件生成器通常被刚刚进入这一领域的高度动机黑客、希望通过使用更强大和通过测试的加密器来提升实力的半成熟团体购买。

尤其是提供Linux/ESXi版本时,这种情况尤为严重,因为开发这些版本通常更具挑战性且成本更高。

当勒索软件团伙重塑品牌时,他们通常会重复使用旧加密器的大部分源代码,从而让研究人员能将旧团伙与新操作联系起来。

使用其他勒索软件操作的加密器还可以帮助其重塑品牌,因为这会让执法部门和研究人员的追踪变得更加困难。

消息来源:bleepingcomputer,译者:lune;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc”并附上原文

暂无评论内容