威胁情报公司 Recorded Future 周二对滥用合法 GitHub 配置文件传播信息窃取恶意软件的恶意活动发出警报。

作为该活动的一部分,在独立国家联合体 (CIS) 之外活动的俄语黑客通过冒充 1Password、Bartender 5、和 Pixelmator Pro进行攻击。

Recorded Future 在一份新报告中指出,恶意软件操作共享相同的命令与控制 (C&C) 基础设施,这表明在跨平台攻击中使用了集中式设置,可能会提高效率。

2024 年初的行业报告显示,AMOS 通过欺骗性网站、冒充合法 macOS 应用程序(包括 Slack 的安装文件)以及欺诈性 Web3 项目进行分发。

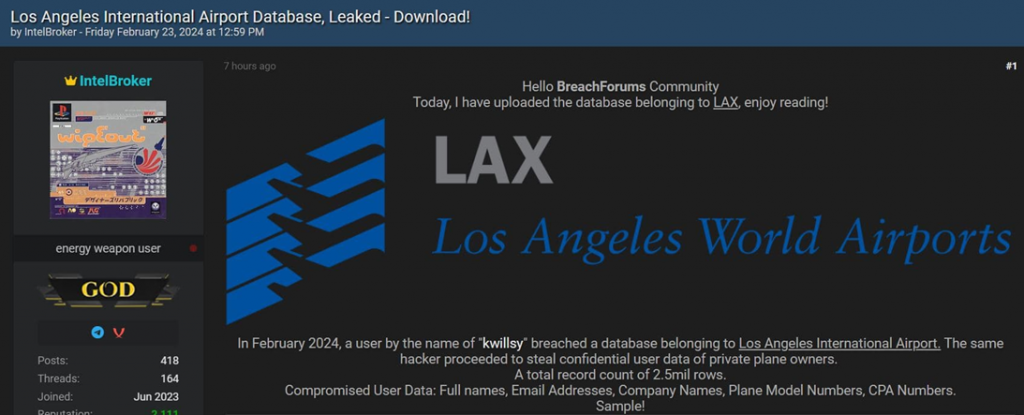

以这些报告为起点,Recorded Future 发现了 12 个宣传合法 macOS 软件的网站,但将受害者重定向到分发 AMOS 的 GitHub 配置文件。该配置文件还传播了 Octo Android 银行木马和各种 Windows 信息窃取程序。

该 GitHub 配置文件属于名为“papinyurii33”的用户,创建于 2024 年 1 月 16 日,仅包含两个存储库。Recorded Future 表示,其研究人员在 2 月和 3 月初观察到这些存储库中的文件发生了多次更改,但自 3 月 7 日以来没有新的活动。

调查还揭示了 FileZilla 文件传输协议 FTP 服务器用于恶意软件管理以及分发 Lumma 和 Vidar 信息窃取程序的情况。

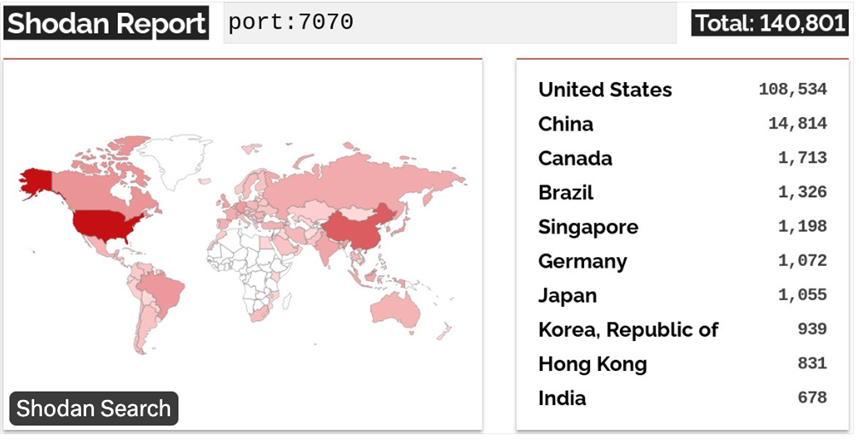

此外,Recorded Future 表示,它发现了与该活动相关的多个 IP 地址,其中包括与 DarkComet RAT 的 C&C 基础设施相关的四个 IP,以及用于分发该活动的 FileZilla FTP 服务器。2023 年 8 月至 2024 年 2 月期间,Raccoon Stealer 也使用这些 FTP 服务器进行分发。

Recorded Future 与 Cyfirma、CERT-UA、Cyble 和 Malwarebytes 的报告证实了调查结果,得出的结论是,这些攻击是由同一攻击者精心策划的,是大规模活动的一部分。

该网络安全公司建议组织使用自动代码扫描工具对从外部存储库获取的所有代码进行代码评估,并识别潜在的恶意软件或可疑模式。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/Y19DBCGlm-A79RFJ7Q18qg

暂无评论内容