Bitdefender 安全研究人员披露了一个名为Unfading Sea Haze的先前未记录的威胁组织的详细信息,据信该组织自 2018 年以来一直活跃。

Bitdefender 在一份报告中表示,这次入侵专门针对东南亚地区。

攻击者多次重新获得对受感染系统的访问权限。这次攻击凸显了一个关键漏洞:凭证管理不佳以及对暴露设备和网络服务的修补措施不足。

研究人员表示,攻击者的行为特征与任何已知黑客团队都不重叠。此次攻击使用了Gh0st RAT 恶意软件的不同版本,这是一种已知的商品木马。

Bitdefender 表示:Unfading Sea Haze 采用的一项特定技术——通过名为 SharpJSHandler 的工具运行 JScript 代码——类似于‘ FunnySwitch ’后门中发现的一项功能。

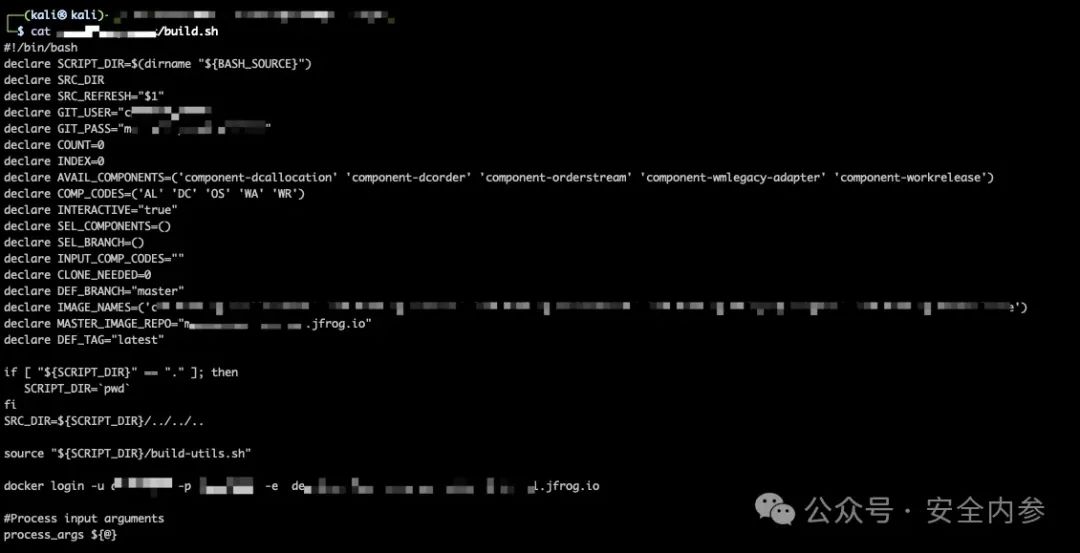

据观察,Unfading Sea Haze 通过包含陷阱档案的鱼叉式网络钓鱼电子邮件获得对目标实体的访问权限。

这些存档文件附带 Windows 快捷方式 (LNK) 文件,启动后,会通过执行旨在从远程服务器检索下一阶段有效负载的命令来启动感染过程。此有效负载是一个名为 SerialPktdoor 的后门,旨在运行 PowerShell 脚本、枚举目录、下载/上传文件以及删除文件。

此外,该命令利用 Microsoft 构建引擎 ( MSBuild ) 以无文件方式执行位于远程位置的文件,从而不会在受害者主机上留下任何痕迹,并降低检测到的机会。

滥用 msbuild.exe 启动无文件攻击

攻击链的特点是使用计划任务作为建立持久性的一种方式,任务名称模拟合法的 Windows 文件,这些文件用于运行无害的可执行文件,该可执行文件容易受到DLL 侧面加载的影响,从而加载恶意 DLL。

Gh0st 变体部署的大致时间表

Bitdefender 表示:“除了使用计划任务外,攻击者还采用了另一种持久性技术:操纵本地管理员帐户。包括尝试启用已禁用的本地管理员帐户,然后重置其密码。”

据了解,至少自 2022 年 9 月以来,Unfading Sea Haze 就开始采用市售的远程监控和管理 (RMM) 工具(例如 ITarian RMM)来在受害者网络中站稳脚跟。

攻击者的复杂程度可以从其武器库中的各种自定义工具中看出,其中包括 Gh0st RAT 的变种,例如 SilentGh0st 及其进化后继者 InsidiousGh0st(有 C++、C# 和 Go 版本)、TranslucentGh0st、FluffyGh0st 和 EtherealGh0st,后三种是模块化的并采用基于插件的方法。

同时使用的是一种名为 Ps2dllLoader 的加载器,它可以绕过反恶意软件扫描接口 (AMSI),并充当传递 SharpJSHandler 的管道,它通过监听 HTTP 请求并使用 Microsoft.JScript 库执行编码的 JavaScript 代码。

Bitdefender 表示,它发现了另外两种 SharpJSHandler,它们能够从 Dropbox 和 Microsoft OneDrive 等云存储服务中检索和运行有效负载,并将结果导出回同一位置。

Ps2dllLoader 还包含另一个代号为 Stubbedoor 的后门,该后门负责启动从命令和控制 (C2) 服务器接收到的加密 .NET 程序集。

攻击过程中部署的其他工具包括一个名为 xkeylog 的键盘记录器、一个网络浏览器数据窃取程序、一个用于监视便携式设备存在的工具,以及一个名为 DustyExfilTool 的自定义数据泄露程序,该程序于 2018 年 3 月至 2022 年 1 月期间投入使用。

自定义工具每十秒检查一次新插入的 USB 和 Windows 便携式设备 (WPD),并向攻击者发送设备详细信息和特定文件。

这还不是全部。在 Unfading Sea Haze 使用的复杂恶意代理和工具库中,还有第三个后门,称为 SharpZulip,它利用 Zulip 消息服务 API 从名为“NDFUIBNFWDNSA”的流中获取要执行的命令。在 Zulip 中,流(现在称为频道)类似于 Discord 和 Slack 中的频道。

有证据表明,数据泄露是由攻击者手动执行的,目的是获取感兴趣的信息,包括来自 Telegram 和 Viber 等消息应用程序的数据,并将其打包为受密码保护的档案形式。

Zugec 指出:“这种定制工具和现成工具的结合,再加上手动数据提取,描绘了一幅有针对性的间谍活动的画面,重点是从受感染的系统中获取敏感信息。”

“他们的定制恶意软件库,包括 Gh0st RAT 系列和 Ps2dllLoader,展示了对灵活性和规避技术的关注。观察到的向模块化、动态元素和内存执行的转变凸显了他们绕过传统安全措施的努力。”

Unfading Sea Haze 利用无文件攻击、先进的规避方法和模块化恶意软件设计,展现了隐秘性、持久性和适应性。

为了阻止这些攻击,组织必须采用多方面的安全策略,包括补丁管理、MFA 采用、网络分段、流量监控以及部署最先进的检测和响应产品。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/mFytHVCDELMGFCJHAt6I_g

暂无评论内容