从Cybersixgill的威胁专家那里了解可能影响您的组织的关键威胁及其背后的坏人。每个故事都照亮了地下活动,所涉及的威胁行为者,以及为什么你应该关心,以及你可以做些什么来减轻风险。

![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科第三方网络攻击防御:未知威胁之阻止威胁的方法](https://www.anquan114.com/wp-content/uploads/2024/05/20240515174212733-image-1024x278.png)

在一个日益相互关联的世界里,供应链攻击已经成为一个可怕的威胁,不仅损害了单个组织,也损害了更广泛的数字生态系统。企业之间的相互依存网络,特别是软件和IT供应商,为网络犯罪分子利用漏洞提供了肥沃的土壤。通过瞄准供应链中的一个薄弱环节,威胁行为者可以未经授权访问敏感信息,并可能进行对多个组织造成严重后果的恶意活动,从数据泄露和财务损失到广泛的破坏和声誉损害。

了解供应链攻击的性质、影响和缓解战略对于加强网络安全防御和确保整个第三方生态系统的安全和复原力至关重要。

供应链攻击的风险越来越大

供应链攻击针对组织第三方供应商和供应商的网络、系统和流程,使恶意行为者能够渗透并破坏最终受害者的基础设施。一旦“进入”系统,威胁行为者可能会注入恶意代码、窃取敏感信息或中断操作,在整个供应链中造成级联效应。供应链中一个组织或链接的漏洞可能会产生深远的后果,并危及许多实体的安全。知道这一点,攻击者越来越多地瞄准供应链,以站稳脚跟并渗透到组织的系统中。

根据Capterra的研究,在2023年4月之前的12个月里,61%的美国企业直接受到软件供应链攻击的影响。我们自己的研究表明,在过去几年里,网络犯罪分子在地下发布广告访问服务提供商网络(包括IT服务、云服务、人力资源解决方案和其他服务)的数量稳步增加。2023年,大约有245,000次软件供应链攻击,使企业损失了460亿美元。预计到2025年,这将上升到600亿美元,因为威胁行为者越来越多地旨在利用服务提供商、其客户和附属第三方。

攻击者的目标和动机

这些袭击背后的动机是多种多样的。主要目标是未经授权访问特定系统或网络,这些系统或网络更容易通过针对供应链渗透。这些攻击还使威胁行为者能够看到更大的回报,因为它们可能会影响多个组织的知识产权、财务数据、客户信息和其他机密数据,这些数据可以被利用来获得经济利益或用于竞争优势。

虽然经济收益是许多网络犯罪分子的关键动力,但他们的目标也可以包括网络间谍活动、政治议程或窃取商业秘密和知识产权。国家赞助的行为者可能旨在获取机密信息或国家安全机密,而竞争性行业可能面临针对专有研究和发明的威胁。

渗透技术

攻击者使用各种方法发起供应链攻击,如下所述。

被盗账户

恶意行为者经常利用受信任供应商的凭据来访问目标组织的互联系统,利用已建立的信任来绕过传统的安全措施。这些凭证可以通过各种技术获得,也可以在暗网论坛上购买。例如,Cybersixgill观察到一个帖子,一个威胁行为者出售对中国主要云提供商网络的访问,影响了法拉利和奥迪等客户。

此类漏洞可能导致数据盗窃、欺诈、恶意软件传播和勒索软件攻击。此外,受损的提供商可能会向客户交付被操纵的软件,导致声誉受损、财务损失、法律问题和运营中断。

恶意软件注入

攻击者还将恶意代码或恶意软件注入合法组件,以导致广泛的感染链。例如,2024年4月,在数据压缩实用程序XZ Utils中发现了一个后门,该工具允许攻击者获得未经授权的访问和远程代码执行。这种恶意代码影响了几个广泛使用的Linux发行版,包括Kali Linux、Fedora、Debian和Arch Linux。后门是由一个人在两年多的时间里赢得了XZ Utils项目维护者的信任而故意插入的,并造成了广泛的损害。

漏洞开发

利用软件、硬件或流程中的漏洞也是发起供应链攻击并获得未经授权的访问、破坏系统和传播恶意活动的有效手段。2023年6月,在Progress Software的MOVeit Transfer平台中发现了三个关键的SQL注入漏洞,影响了约1700个组织。Cl0p勒索软件团伙在广泛的攻击中利用了这些漏洞,目标是Zellis、英国航空公司、BBC和明尼苏达州教育部等公司。这导致未经授权访问敏感信息,包括个人和财务细节。

过去事件的教训

值得注意的供应链攻击,如SolarWinds、Kaseya和NotPetya的攻击,凸显了这些漏洞的破坏性潜力。SolarWinds的攻击涉及在软件更新中插入后门,然后将其分发给数千个客户,包括政府机构和大公司。这一事件凸显了软件供应链严格安全措施的重要性,以及持续警惕和快速响应能力的必要性。

缓解策略

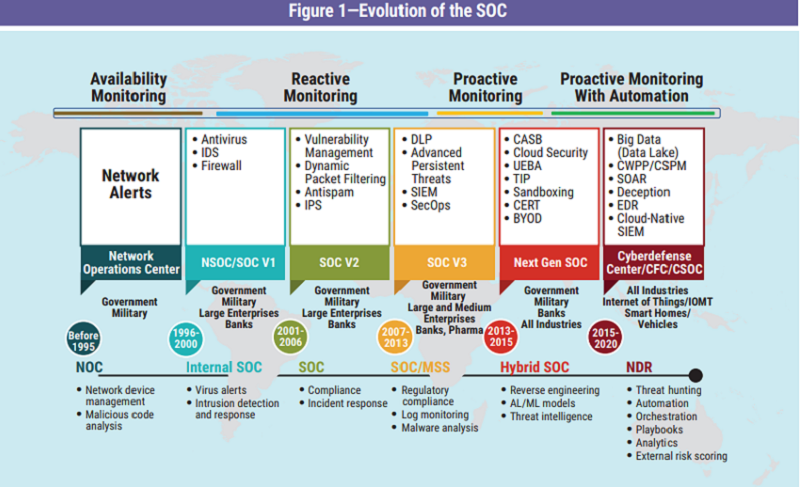

鉴于供应链攻击的严重影响,组织的SOC和威胁狩猎团队必须采取积极措施来降低风险。正确的工具、情报和上下文有助于团队了解对其组织的具体威胁。

Cybersixgill的第三方情报模块提供了来自各种来源的增强网络威胁情报,为组织提供了对其供应商网络安全差距的关键见解。这使安全团队能够:

- 预防供应链威胁

- 持续评估第三方安全态势,以最大限度地降低风险

- 报告威胁,并向受影响的供应商提供建议的补救措施

- 在合同敲定之前进行合并和收购研究

结论

在不断变化的网络威胁环境中,维护安全的供应链不仅是战略优先事项,也是确保数字运营完整性和可靠性的根本必要条件。

供应链攻击的威胁越来越大,要求所有利益相关者提高认识和强大的安全战略。随着商业生态系统的相互关联性越来越紧密,供应链中的脆弱性变得更加明显和可利用。组织必须实施全面的安全措施,不断评估其第三方关系,并随时了解最新威胁,以保护其数字生态系统。

参考链接:https://thehackernews.com/2024/06/third-party-cyber-attacks-threat-no-one.html

暂无评论内容