2 月份使用 SSH-Snake 渗透测试工具发起攻击的“CrystalRay”黑客组织大幅增加了攻击规模,使用扩充的武器库袭击了数千名受害者。

SSH-Snake由澳大利亚安全研究员 Joshua Rogers 开发,用于获取 SSH 密钥并将其用于自动网络穿越。2月份,超过 100 个组织使用该工具窃取了凭证, SSH-Snake成为新闻头条。

SSH-Snake 是一种自我复制和自我传播的无文件工具,其目的是用于黑客攻击,其行为方式类似于蠕虫。Rogers 在二月份告诉《安全周刊》,该工具利用了安全架构漏洞,自动化了人类已经可以做的事情。

在首次报告 SSH-Snake 被恶意使用五个月后,Sysdig 表示,初始攻击背后的黑客组织(目前被追踪为CrystalRay)已扩展其工具集,进行大规模扫描、利用多个漏洞以及使用开源软件(OSS)安全工具部署后门。

该公司表示,黑客专注于窃取凭证,然后将其出售以牟利,部署加密矿工,并在受感染的环境中建立持久性。

除了 SSH-Snake 之外,还观察到 CrystalRay 使用 OSS 工具,例如 ASN(启用网络数据调查和侦察)、Zmap(用于端口扫描以识别易受攻击的服务)、Httpx(多用途 HTTP 探测工具)和 Nuclei(漏洞扫描器)。

攻击者试图发现 Activemq、Confluence、Metabase、Weblogic、Solr、Openfire、Rocketmq 和 Laravel 等服务,并利用CVE-2022-44877、CVE-2021-3129和CVE-2019-18394等漏洞。

在某些情况下,CrystalRay 黑客会使用 Nuclei 来识别扫描端口上的潜在蜜罐,并确保它们不会被检测到。

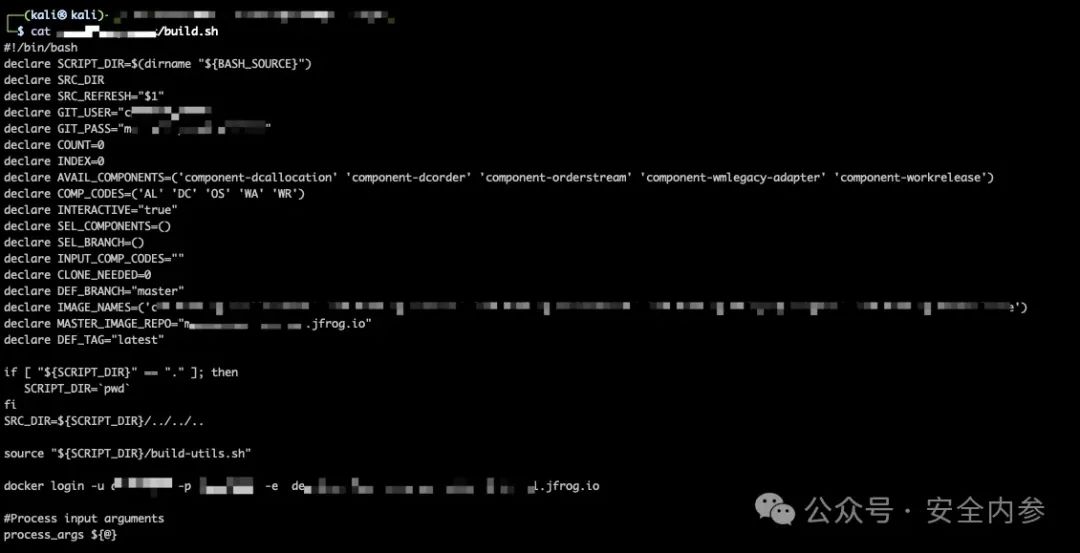

据云安全服务商 Sysdig 称,黑客还使用基于 Golang 的 pdtm 项目来管理和维护他们的开源工具,并依靠 SSH-Snake 进行横向移动。在某些情况下,攻击者还会尝试转移到其他平台,包括服务提供商。

攻击者将部署使用开源、跨平台、对手模拟/红队框架 Silver 生成的有效载荷以实现持久性,并使用开源工具 Platypus 来管理受害者。

云安全服务商 Sysdig 补充道:“CrystalRay 能够发现并提取易受攻击的系统中存在的凭证,然后在黑市上以数千美元的价格出售。出售的凭证涉及多种服务,包括云服务提供商和 SaaS 电子邮件提供商。”

此外,攻击者还会从受害者的机器中窃取各种感兴趣的文件,并部署加密矿工以进一步将未经授权的访问货币化。

CrystalRay 黑客组织的行动证明了攻击者仅使用开源和渗透测试工具就能轻松维护和控制对受害者网络的访问。

因此,实施检测和预防措施以抵御攻击者的持久性是必要的。避免绝大多数此类自动攻击的第一步是通过漏洞、身份和机密管理来减少攻击面。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/HdPTAc2oRuSiTYOck7Ptbw

暂无评论内容