网络安全研究人员发现了一个广告软件模块,该模块旨在阻止广告和恶意网站,同时秘密卸载内核驱动程序组件,使攻击者能够在 Windows 主机上提升权限运行任意代码。

根据 ESET 的最新发现,这种被称为 HotPage 的恶意软件的名称取自同名安装程序(“HotPage.exe”),ESET 于 2023 年底发现了该恶意软件。

ESET 研究员 Romain Dumont在今天发布的技术分析报告中表示,安装程序“部署了一个能够将代码注入远程进程的驱动程序,以及两个能够拦截和篡改浏览器网络流量的库”。

“该恶意软件可以修改或替换所请求页面的内容,将用户重定向到另一个页面,或根据某些条件在新选项卡中打开新页面。”

除了利用其浏览器流量拦截和过滤功能来显示与游戏相关的广告之外,它还旨在收集和泄露系统信息到与一家名为湖北盾网网络科技有限公司的中国公司相关联的远程服务器。

这是通过驱动程序实现的,其主要目的是将库注入浏览器应用程序并改变其执行流程以更改正在访问的 URL 或确保新 Web 浏览器实例的主页重定向到配置中指定的 URL。

不仅如此,由于该驱动程序没有任何访问控制列表 ( ACL ),因此拥有非特权帐户的攻击者可以利用它来提升权限并以 NT AUTHORITY\System 帐户身份运行代码。

Dumont 表示:“该内核组件无意中为其他威胁打开了大门,使其能够以 Windows 操作系统中可用的最高权限级别(即系统帐户)运行代码。由于对该内核组件的访问限制不当,任何进程都可以与其通信,并利用其代码注入功能来攻击任何未受保护的进程。”

安装程序工作流程

简化的驱动程序逻辑

虽然安装程序分发的具体方法尚不清楚,但ESET收集的证据表明,它被宣传为网吧安全解决方案,旨在通过阻止广告来改善用户的浏览体验。

嵌入式驱动程序值得注意的是它是由微软签名的。据信这家中国公司已经通过了微软的驱动程序代码签名要求,并成功获得了扩展验证 (EV) 证书。自 2024 年 5 月 1 日起,它已从Windows Server 目录中删除。

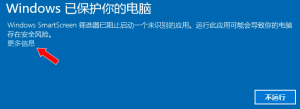

内核模式驱动程序需要经过数字签名才能由 Windows 操作系统加载,这是微软建立的重要防御层,旨在防止可能被武器化以破坏安全控制并干扰系统进程的恶意驱动程序。

思科 Talos去年 7 月透露了攻击者如何利用微软 Windows 策略漏洞来伪造内核模式驱动程序的签名。

ESET研究员说:“对这种看上去相当普通的恶意软件的分析再次证明,广告软件开发人员仍然愿意付出更多努力来实现他们的目标。”

“不仅如此,他们还开发了一个内核组件,其中包含大量操纵进程的技术,而且他们还满足了微软的要求,为其驱动程序组件获得了代码签名证书。”

转自军哥网络安全读报,原文链接:https://mp.weixin.qq.com/s/WwD56Jsw4MtzCfTTvP2GMA

暂无评论内容