![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科企业内多且不安全的远程工具将覆盖全网络,有效清理并缩小攻击面](https://www.anquan114.com/wp-content/uploads/2024/05/20240515174212733-image-1024x278.png)

据Claroty称,各组织正在用同样数量的工具来应对过度的远程访问需求,这些工具提供不同程度的安全性。

来自50,000多台支持远程访问的设备的数据显示,部署的远程访问工具量过大,55%的组织拥有四个或更多,33%的组织拥有六个或更多。更糟糕的是,近22%的人有8个或更多,有些人管理多达15或16个远程访问工具。

远程工作激增造成了新的安全和管理问题

Team82的研究还发现,79%的组织在OT网络设备上安装了两个以上的非企业级工具。这些工具缺乏基本的特权访问管理功能,如会话录制、审计、基于角色的访问控制,甚至缺乏基本的安全功能,如多因素身份验证(MFA)。使用这些类型的工具的后果是管理多种解决方案的高风险敞口和额外的运营成本。

与此同时,其他人也参与了引人注目的违规行为。例如,TeamViewer最近披露了据称是俄罗斯APT威胁行为者团体的入侵。该小组被称为APT29和CozyBear,使用被盗的员工凭据访问TeamViewer的公司IT环境。

另一个远程桌面维护解决方案AnyDesk在2024年初报告了一起漏洞,损害了其生产系统。作为预防措施,AnyDesk撤销了所有用户密码和代码签名证书,这些证书用于签署发送到用户机器的更新和可执行文件。

Claroty安全访问产品副总裁Tal Laufer说:“自疫情爆发以来,组织越来越多地转向远程访问解决方案,以更有效地管理其员工和第三方供应商,但虽然远程访问是这一新现实的必要条件,但它同时造成了安全和运营困境。”

Laufer补充说:“虽然一个组织为IT服务和OT远程访问提供远程访问工具是有意义的,但这并不能证明我们在研究中确定的敏感OT网络内的工具蔓延是合理的,这导致风险和操作复杂性增加。”

IT远程访问在工业环境中的安全影响

虽然OT网络中发现的许多远程访问解决方案可能用于IT特定目的,但它们在工业环境中的存在可能会造成严重的暴露,并加剧安全问题,包括:

缺乏可见性:如果第三方供应商使用自己的远程访问解决方案连接到OT环境,OT网络管理员和没有集中管理这些解决方案的安全人员对相关活动几乎没有可见性。

攻击面增加:通过远程访问工具进入网络的更多外部连接意味着更多的潜在攻击载体,通过这些攻击载体,不合格的安全实践或泄露的凭据可用于渗透网络。

复杂的身份管理:多个远程访问解决方案需要更集中的努力,以围绕谁可以访问网络、访问什么以及访问多长时间,创建一致的管理和治理政策。这种增加的复杂性可能会在访问权限管理中造成盲点。

据Gartner称,安全和风险管理(SRM)领导者应该“对整个组织的所有远程连接进行全面清点,因为影子远程访问可能存在于整个运营网络中,特别是在现场站点”,并“在部署较新的CPS安全远程访问解决方案时删除旧的远程访问解决方案。组织通常部署新解决方案,而不关注剩下的东西,随着被利用的VPN漏洞数量的增加,这可能是一个重要的盲点。”

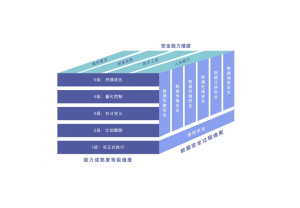

业务的灵活以及安全的平衡如何管理是一个企业发展非常重要的战略思考,相信前后内容和事件关联后大部分人考虑引入的就是零信任的技术框架,我个人认为缩小攻击面或管理好攻击面是一个可以平衡的维度,如有需要可以一起探讨交流。

参考来源:helpnetsecrurity

暂无评论内容