GB/T 9387.2-1995 ISO 7498-2-1989 信息处理系统 开放系统互连 基本参考模型 第 2 部分:安全体系结构

Information processing system – Open Systems Interconnection – Basic Reference Model -Part2: Security architecture

主要内容

术语和定义

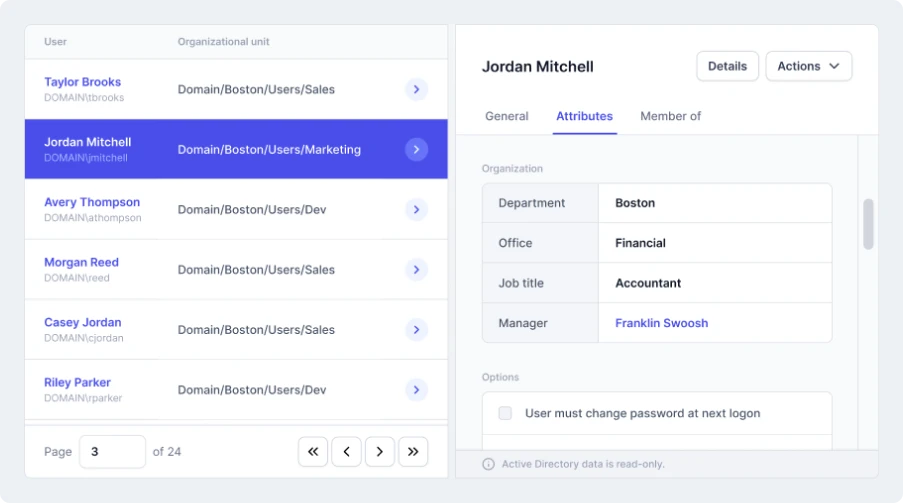

1 访问控制 access control

防止对资源的未授权使用,包括防止以未授权方式使用某一资源。遵循最小权限原则,可以基于主体、客体、安全级别、时间、角色、任务等各种因素在不同粒度层次上实施控制。

2 访问控制表 access control list

访问控制表是一个列出了对特定资源具有访问权限的主体以及相应权限的列表。

3 可确认性 accountability

这样一种性质,能够确定一个动作或事件的责任方,确保行为的可追溯性和责任的明确性。

4 主动威胁 active threat

这种威胁是对系统的状态进行故意的非授权的改变。

类型:(1)篡改、(2)伪造、(3)中断

5 审计 audit

是对系统活动和用户行为进行监视、记录和分析的过程。其主要目的是:

6 审计跟踪 audit trail

审计跟踪是对系统活动和用户行为的详细记录,包括事件发生的时间、涉及的主体、操作的对象以及具体的操作内容等信息。

7 鉴别 authentication

鉴别是指验证通信实体的身份或数据源的真实性的过程。其目的是确保通信的双方或数据的来源是可信的,防止假冒攻击和欺骗行为。

注:在本标准中,当涉及数据完整性时不使用术语“鉴別”,而另用术语“数据完整性”。

8 鉴别信息 authentication information

鉴别信息是一组特定的数据或特征,能够唯一地标识一个实体或确认数据的来源。它可以包括以下内容:

9 鉴别交换 authentication exchange

鉴别交换是实现实体鉴别服务的一种重要方式。鉴别交换是指通信双方为了确认彼此的身份而进行的一系列信息交互过程。其主要目的是防止假冒攻击,确保通信的实体是合法的、可信任的。

10 授权 authorization

授权是指赋予特定的实体(如用户、进程等)对特定资源进行特定操作的权利。

11 可用性 availability

可用性指的是信息系统或资源在需要时能够被授权用户正常访问和使用的特性。

12 权力 capability

权力可以理解为对系统资源进行特定操作的能力或权限。它决定了一个实体(如用户、进程等)能够在系统中执行哪些动作。

13 信道 channel

信道是信息传输的通道。

类型:(1)物理信道、(2)逻辑信道

14 密文 ciphertext

密文是通过特定的加密算法将明文(原始信息)转换而成的难以理解的形式。其主要作用是保护信息的机密性,防止未经授权的人员获取信息的内容。只有拥有正确密钥的合法接收者才能通过相应的解密算法将密文还原为明文,从而读取信息。

注:密文本身可以是加密算法的输入,这时候产生超加密输出。

15 明文 cleartext

明文是指未经过加密处理的原始信息。可理解的数据,其语义内容是可用的。

16 机密性 confidentiality

机密性指的是确保信息不被未授权的实体访问、泄露或披露。它的主要目标是保护信息的隐私和敏感内容,防止信息被非法获取和利用。

17 凭证 credentials

用来为一个实体建立所需身份而传送的数据。

类型:(1)用户名和密码、(2)数字证书、(3)令牌、(4)生物特征

18 密码分析 cryptanalysis

为了得到保密变量或包括明文在内的敏感性数据而对密码系统或它的输入输岀进行的分析。

19 密码校验值 cryptographic checkvalue

通过在数据单元上执行密码变换(见“密码学”)而得到的信息。

注:密码校验值可经一步或多歩操作后得出,它是依赖于密钥与数据単元的一个数学函数的结果,常被用来校验数据单元的完整性。

20 密码学 cryptography

这门学科包含了对数据进行变换的原理、手段和方法,其目的是掩藏数据的内容,防止对它作了篡改而不被识破或非授权使用。

注;密码学决定在加密和解密中使用的方法。对密码原理,手段,或方法的攻击就是密码分析。

21 数据完整性 data integrity

数据完整性指的是数据在存储、传输和处理过程中保持准确、一致和完整的特性。它确保数据没有被未经授权的修改、删除或破坏,并且与原始数据一致。

22 数据原发鉴别 data origin authentication

数据原发鉴别是指验证数据的来源是否真实可靠,即确定数据是否由声称的发送方所发送。它主要用于防止数据被伪造或篡改,确保接收方能够信任数据的来源。

23 解密 decipherment

解密是加密的逆过程。加密时,通过特定的加密算法和密钥将明文转换为密文,而解密则是使用相应的解密算法和密钥将密文恢复为明文。解密算法通常是加密算法的逆运算,它能够根据密文和密钥推导出原始的明文。

24 解密处理 decryption

解密处理是将密文转换为明文的过程,通常涉及使用特定的解密算法和密钥。

25 服务拒绝 denial of service

在计算机安全领域,服务拒绝(Denial of Service,简称 DoS)是一种攻击方式,旨在使目标系统或网络无法提供正常的服务。

26 数字签名 digital signature

附加在数据单元上的一些数据,或是对数据单元所作的密码变换(见“密码学”),这种数据或变换允许数据单元的接收者用以确认数据単元来源和数据单元的完整性,并保护数据,防止被人(例如接收者)进行伪造。

27 加密 encipherment

加密是一种将信息转换为难以理解的形式以保护其机密性的技术。

注:加密可以是不可逆的,在这种情况下,相应的解密过程便不能实际实现了。

28 加密处理 encryption

加密处理是将明文信息转换为密文信息的过程,以保护信息的机密性和安全性。

29 端–端加密 end-to-end encipherment

简称 E2EE,是一种通信安全技术,确保数据在从发送端到接收端的整个传输过程中始终保持加密状态,只有通信的双方能够解密和读取信息,中间的任何环节(包括网络服务提供商、通信运营商等)都无法获取明文内容。

30 基于身份的安全策略 identity-based security policy

这种安全策略的基础是用户或用户群的身份或属性,或者是代表用户进行活动的实体以及被访问的资源或客体的身份或属性。

31 完整性 integrity

在计算机安全领域,完整性是指数据或信息在存储、传输和处理过程中保持准确、一致和未被篡改的特性。

32 密钥 key

控制加密与解密操作的一序列符号。

33 密钥管理 key management

在一种安全策略指导下密钥的产生,存储,分配,删除,归档及应用。

34 逐链加密 link-by-link encipherment

在通信系统的每段链路上对数据分别进行加密。(见“端-端加密”)

注:逐链加密意味着在中继实体中数据将以明文形式出现。

35 操作检测 manipulation detection

用来检测数据单元是否被修改过的一种机制。(这种修改或是偶然发生的,或是故意迸行的。)

36 冒充 masquerade

指的是一个人或实体伪装成另一个人或实体,以获取不正当的利益或进行欺诈活动。

37 公证 notarization

由可信赖的第三方对数据进行登记,以便保证数据的特征如内容,原发,时间,交付等的准确性不致改变。

38 被动威胁 passive threat

被动威胁是指攻击者在不干扰系统正常运行的情况下,通过监听、窃取或分析网络通信、存储数据等方式获取敏感信息的行为。这种威胁对信息的非授权泄露而未改变系统状态。

39 口令 password

是一种用于验证用户身份的字符串。

40 对等实体鉴别 peer-entity authentication

对等实体鉴别是在通信双方(对等实体)建立连接或进行数据交换之前,确认对方身份真实性的过程。

41 物理安全 physical security

物理安全是指保护计算机系统、网络设备以及存储在其中的信息免受物理威胁的措施和方法。

42 策略 policy

策略是指为了实现特定的安全目标而制定的一系列规则、指导方针和措施。

43 私密 privacy

一种个人权限,它控制和影响与这些个体有关的哪些信息可以被收集,存储以及这些信息可以被谁泄露和泄露给谁。

注:由于这一术语涉及到私人权限,不可能精确地予以限定,因此,除了作为要求安全保护的一种动机外,应避免使用。

44 抵赖 repudiation

指的是一方否认曾经进行过特定的操作或行为。

45 路由选择控制 routing control

在路由选择过程中应用规则,以便具体地选取或回避某些网络、链路或中继。

46 基于规则的安全策略 rule-based security policy

这种安全策略的基础是强加于全体用户的总体规则。这些规则往往依赖于把被访问资源的敏感性与用户、用户群、或代表用户活动的实体的相应属性进行比较。

47 安全审计 security audit

为了测试岀系统的控制是否足够,为了保证与已建立的策略和操作规程相符合,为了发现安全中的漏洞,以及为了建议在控制、策略和规程中作任何指定的改变,而对系统记录与活动进行的独立观察和考核。

48 安全审计跟踪 security audit trail

收集起来并可用来使安全审计易于进行的数据。

49 安全标记 security label

与某一资源(可以是数据单元)密切相联的标记,为该资源命名或指定安全属性。

注*这种标记或约東可以是明显的,也可以是隐含的。

50 安全策略 security policy

安全策略是指为保护计算机系统、网络和数据而制定的一系列规则、指导方针和措施。

注:一种完备的安全策略势将涉及超出安全服务范围之外的许多事项。

51 安全服务 security service

由参与通信的开放系统的层所提供的服务,它确保该系统或数据传送具有足够的安全性。

52 选择字段保护 selective field protection

对将被传输的消息中的特定字段实施的保护。

53 敏感性 sensitivity

资源所具有的一种特征,它意味着该资源的价值或重要性,也可能包含这一资源的脆弱性。

54 签名 signature

签名是一种用于验证数字信息真实性和完整性的技术。

55 威胁 threat

潜在的对安全的侵害。

56 通信业务分析 traffic analysis

通过对通信业务流的观察(出现、消失、总量、方向与频度),而对信息作出推断。

57 通信业务流机密性 traffic flow confidentiality

通信业务流机密性是指保护通信过程中业务流的内容不被未经授权的第三方获取。抵抗通信业务分析的一种机密性服务。

58 通信业务填充 traffic padding

制造通信的假实例,产生欺骗性数据单元或数据单元中的伪数据。

59 可信功能度 trusted functionality

可信功能度是指一个系统或组件在特定环境下被信任的程度,以执行其预期的功能并满足特定的安全和可靠性要求。

暂无评论内容