微软官方发布了2024年10月的安全更新。本月更新公布了165个漏洞,包含43个远程执行代码漏洞、28个特权提升漏洞、26个拒绝服务漏洞、7个身份假冒漏洞、7个安全功能绕过漏洞、6个信息泄露漏洞、1个篡改漏洞,其中3个漏洞级别为“Critical”(高危),114个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

.NET and Visual Studio

.NET, .NET Framework, Visual Studio

Azure CLI

Azure Monitor

Azure Stack

BranchCache

Code Integrity Guard

DeepSpeed

Internet Small Computer Systems Interface (iSCSI)

Microsoft ActiveX

Microsoft Configuration Manager

Microsoft Defender for Endpoint

Microsoft Graphics Component

Microsoft Management Console

Microsoft Office

Microsoft Office Excel

Microsoft Office SharePoint

Microsoft Office Visio

Microsoft Simple Certificate Enrollment Protocol

Microsoft WDAC OLE DB provider for SQL

Microsoft Windows Speech

OpenSSH for Windows

Outlook for Android

Power BI

Remote Desktop Client

Role: Windows Hyper-V

RPC Endpoint Mapper Service

Service Fabric

Sudo for Windows

Visual C++ Redistributable Installer

Visual Studio

Visual Studio Code

Windows Ancillary Function Driver for WinSock

Windows BitLocker

Windows Common Log File System Driver

Windows Cryptographic Services

Windows EFI Partition

Windows Hyper-V

Windows Kerberos

Windows Kernel

Windows Kernel-Mode Drivers

Windows Local Security Authority (LSA)

Windows Mobile Broadband

Windows MSHTML Platform

Windows Netlogon

Windows Network Address Translation (NAT)

Windows NT OS Kernel

Windows NTFS

Windows Online Certificate Status Protocol (OCSP)

Windows Print Spooler Components

Windows Remote Desktop

Windows Remote Desktop Licensing Service

Windows Remote Desktop Services

Windows Resilient File System (ReFS)

Windows Routing and Remote Access Service (RRAS)

Windows Scripting

Windows Secure Channel

Windows Secure Kernel Mode

Windows Shell

Windows Standards-Based Storage Management Service

Windows Storage

Windows Storage Port Driver

Windows Telephony Server

Winlogon

以下漏洞需特别注意

Microsoft Management Console 远程代码执行漏洞

CVE-2024-43572

严重级别:重要 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,利用该漏洞需要用户在漏洞被利用前进行一定的前置操作。攻击者需要诱导用户下载并执行恶意文件以触发该漏洞。成功利用该漏洞的攻击者可以在目标系统上执行远程代码。

Windows MSHTML平台欺骗漏洞

CVE-2024-43573

严重级别:重要 CVSS:6.5

被利用级别:检测到利用

该漏洞已经检测到在野利用,利用该漏洞需要用户在漏洞被利用前进行一定的前置操作。该漏洞是一个社会工程攻击常用的漏洞,攻击者需要通过伪造网页或应用内容诱导用户进行操作。利用该漏洞发起的攻击虽然不会直接破坏系统,但可能导致用户泄露重要信息或点击恶意链接。

Microsoft Configuration Manager 远程代码执行漏洞

CVE-2024-43468

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

该漏洞无需用户交互即可利用易受攻击的系统。攻击者可以利用该漏洞通过远程发送特制的请求,并以不安全的方式处理这些请求,从而实现在服务器或底层数据库上执行命令。修复该漏洞需使用 Microsoft Configuration Manager 组件自有更新将该组件升级至当前最新版本。

远程桌面协议(RDP)服务器远程代码执行漏洞

CVE-2024-43582

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

该漏洞无需用户交互即可利用易受攻击的系统。未经身份验证的攻击者利用此漏洞需要向RPC主机发送格式错误的数据包。这可能会导致攻击者在服务器端以与RPC服务相同的权限执行远程代码。

Microsoft OpenSSH for Windows 远程代码执行漏洞

CVE-2024-43581

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

成功利用此漏洞需要用户执行一些操作。该漏洞利用的复杂性较高,攻击者需要提前准备环境并植入特定文件,虽然权限要求较低,但仍需用户执行特定操作(如访问恶意目录或文件),才能成功利用此漏洞。攻击者利用该漏洞进行的整体攻击通过网络进行,且依赖用户交互。

远程注册表服务权限提升漏洞

CVE-2024-43532

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

该漏洞无需用户交互即可利用易受攻击的系统。攻击者可以利用该漏洞执行一个特制的恶意脚本,以实现对RPC主机的RPC调用。这可能会导致攻击者服务器上的权限提升,成功利用此漏洞的攻击者可以获得SYSTEM权限。

Windows 内核权限提升漏洞

CVE-2024-43502

严重级别:严重 CVSS:7.1

被利用级别:很有可能被利用

该漏洞无需用户交互即可利用易受攻击的系统。成功利用此漏洞的攻击者可以获得SYSTEM权限。

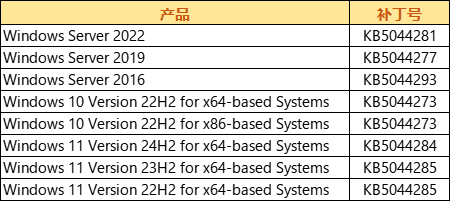

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2024-Oct

火绒安全深圳服务中心

深圳市利合信诺科技有限公司

联系方式:0755-88602578

地址:深圳市龙华区1970科技小镇8栋1楼112室

暂无评论内容