![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Earth Koshchei 的流氓 RDP 活动: 针对政府和企业的复杂 APT 攻击](https://www.anquan114.com/wp-content/uploads/2024/12/20241220190451116-image.png)

趋势科技公布了威胁组织 Earth Koshchei 开展的大规模流氓远程桌面协议 (RDP) 活动。Earth Koshchei 以间谍活动而闻名,他们利用鱼叉式网络钓鱼电子邮件和恶意 RDP 配置文件来入侵包括政府、军事组织和智囊团在内的高知名度目标。

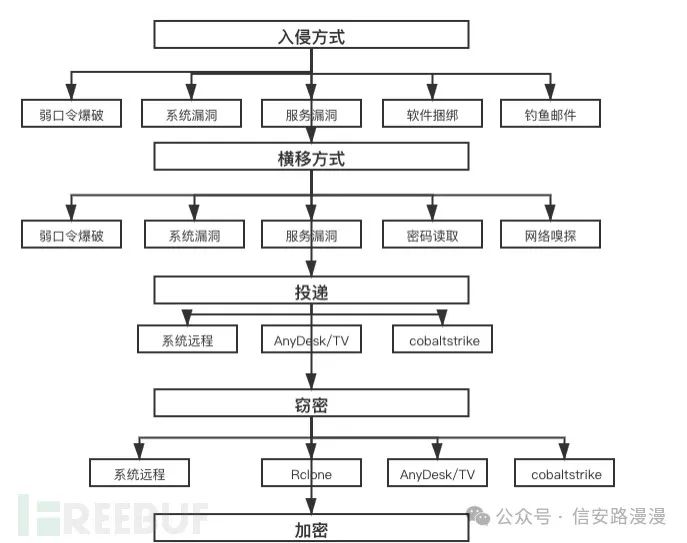

据描述,该攻击方法涉及 “RDP 中继、恶意 RDP 服务器和恶意 RDP 配置文件”,利用红队技术达到恶意目的。报告称,这种方法使攻击者能够获得受害者机器的部分控制权,导致 “数据泄露和恶意软件安装”。

该活动在 2024 年 10 月 22 日达到顶峰,当时向包括外交和军事实体在内的各种目标发送了数百封鱼叉式网络钓鱼电子邮件。这些电子邮件诱骗收件人打开恶意 RDP 配置文件,将他们的机器连接到地球 Koshchei 的 193 个 RDP 中继站之一。

地球 Koshchei 在 2024 年 8 月至 10 月间注册了 200 多个域名,展示了精心策划的活动。这些域名通常模仿合法的服务或组织,如云提供商和政府实体。此外,该组织还使用 TOR、VPN 和住宅代理等匿名层来掩盖其行动,并使归因复杂化。

该基础设施包括 193 个代理服务器和 34 个流氓 RDP 后端服务器,它们是数据外泄和间谍活动的入口点。

地球 Koshchei 展示了重新利用合法红队工具的敏锐能力。通过采用 2022 年 Black Hills 信息安全博客中描述的技术,攻击者使用 PyRDP 等工具拦截和操纵 RDP 连接。这使他们能够浏览受害者的文件系统、渗出数据,甚至打着 “AWS 安全存储连接稳定性测试 ”等合法程序的幌子运行恶意应用程序。

趋势科技解释说:“PyRDP代理可确保窃取的任何数据或执行的任何命令都会被导回攻击者,而不会引起受害者的警觉。”

该组织的目标受害者多种多样,包括政府、军队、云提供商和学术研究人员。Earth Koshchei(又称 APT29 或 Midnight Blizzard)的典型战术、技术和程序(TTPs)以及受害者研究都支持将此次活动归咎于该组织。

报告指出:“Earth Koshchei 的特点是持续针对外交、军事、能源、电信和 IT 公司。据信,该组织与俄罗斯对外情报局(SVR)有关联。”

为抵御此类攻击,企业应该:

- 阻止出站 RDP 连接: 将 RDP 流量限制在受信任的服务器上。

- 检测恶意 RDP 文件: 使用能够识别恶意 RDP 配置文件的工具,如趋势科技的 Trojan.Win32.HUSTLECON.A 检测系统。

- 加强电子邮件安全: 实施过滤器,防止发送可疑附件,尤其是 RDP 配置文件。

转自安全客,原文链接:https://www.anquanke.com/post/id/302885

暂无评论内容