Chainalysis关于从2023年到2024年勒索软件格局如何变化的最新报告显示了一个充满希望的趋势:越来越多的受害者拒绝支付赎金。

这家区块链分析公司表示,赎金支付总额同比下降了约35%。2023年,受害者向勒索软件攻击者、数据盗窃和敲诈团伙提供了12.5亿美元。2024年,这个数字下降到8.1355亿美元。

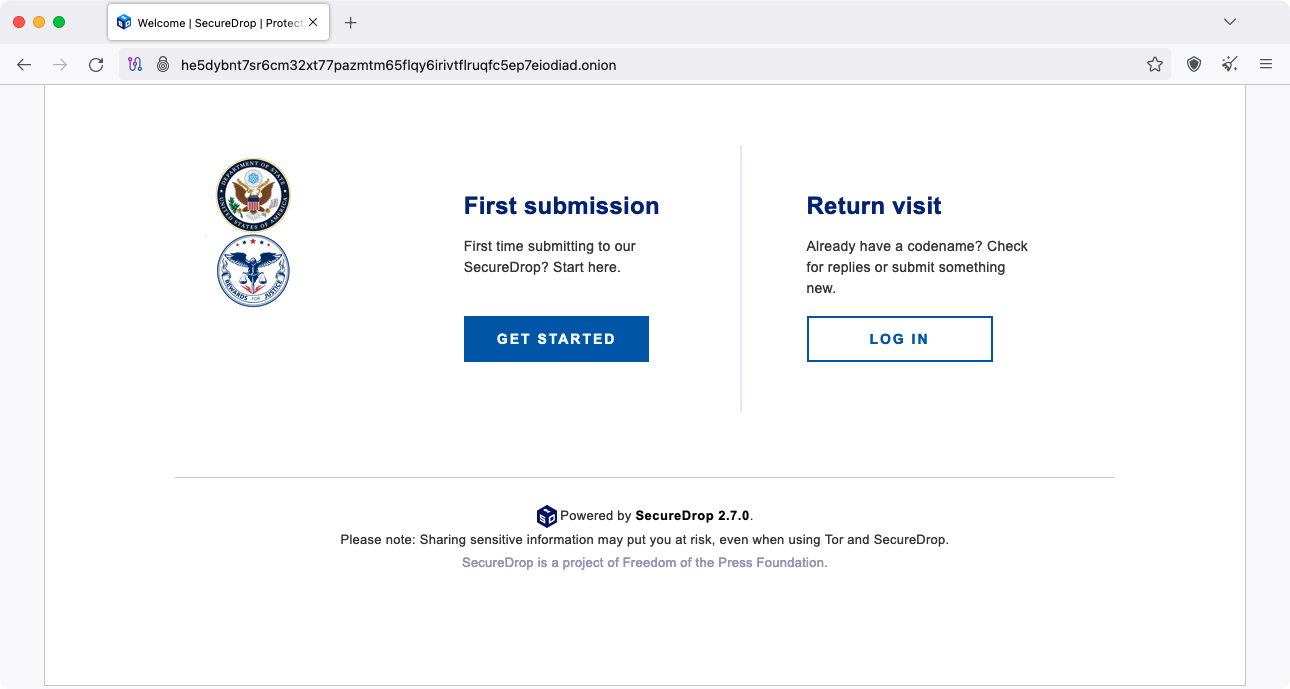

勒索软件支付与数据泄露网站受害者,2024年(来源:ecrime.ch)

更低、更不频繁的赎金支付

2024年以一些引人注目的袭击为标志。黑客访问了许多组织的Snowflake帐户,并偷走了他们的数据,并通过对病理学服务提供商Synnovis发起破坏性勒索软件攻击来影响患者,最终影响了英格兰的国家卫生服务。

从好的方面来说,世界各地的执法部门发起了一些行动,使一些勒索软件团伙瘫痪:拆除LockBit的基础设施,揭露LockBit领导人和附属公司,指控LockBit开发人员,对NetWalker附属公司的判决,指控Phobos勒索软件管理员,逮捕Reveton的嫌疑人负责人,Ransom Cartel RaaS集团,破坏雷达/Dispossssor勒索软件集团,以及在这一切之前,破坏ALPHV/Blackcat泄漏网站(随后在2024年初发生了退出骗局)。

这些行动是全球为赎金被盗/加密数据而支付的金额下降的原因之一。

Coveware事件响应高级总监Lizzie Cookson评论说:“在LockBit和BlackCat/ALPHV倒闭后,市场再也没有恢复到以前的现状。”

“我们看到独立演员的人数有所增加,但我们没有看到任何团体迅速吸收他们的市场份额,就像我们在之前高调的下架和关闭后看到的那样。当前的勒索软件生态系统充斥着许多新来者,他们倾向于将精力集中在中小型市场上,而这些市场反过来又与更温和的赎金需求有关。”

2024年支付的赎金总额下降的另一个原因是网络卫生和整体复原力的改善。

其他值得一应的趋势

2024年,在更引人注目的团体中,RansomHub显然吸收了许多LockBit和ALPHV/BlackCat的前附属机构,并继续打击了许多受害者。Akira和Fog——被认为是联系在一起的——是另外两个表现出击中许多目标能力的团体。

Chainalysis还指出,勒索软件的操作速度更快,谈判通常在数据泄露的几个小时内开始。

但思科塔洛斯事件响应者发现,攻击者在实际部署勒索软件之前的停留时间变长了,这可能表明攻击者正试图扩大访问权限,逃避防御和/或识别感兴趣的数据以进行泄露。

他们还指出:“Talos IR观察到,运营商在本季度100%的勒索软件参与中利用了远程访问工具,与上个季度的显著增长,当时只有13%的勒索软件或前勒索软件参与中才出现。”

几周前,Rapid7发布了其2024年勒索软件景观报告,指出了另一个趋势:威胁者要求为发布被盗数据、共享加密密钥而多次付款,在某些情况下,避免发起DDoS攻击或直接联系受害者的合作伙伴和客户。

消息来源:helpnetsecurity, 编译:QBa0;

本文由 anquan114.com 翻译整理,封面来源于网络;

转载请注明“转自 anquan114.com”并附上原文

暂无评论内容