安全研究实验室 (SRLabs) 创建了一个解密器,该解密器利用 Black Basta 勒索软件加密算法中的漏洞,让受害者免费恢复其文件。

Black Basta Buster 解密器的特殊功能是能够恢复 2022 年 11 月至今加密的文件。然而,Black Basta 开发人员大约一周前已经修复了该漏洞,这使得该解密技术无法对新的漏洞使用。

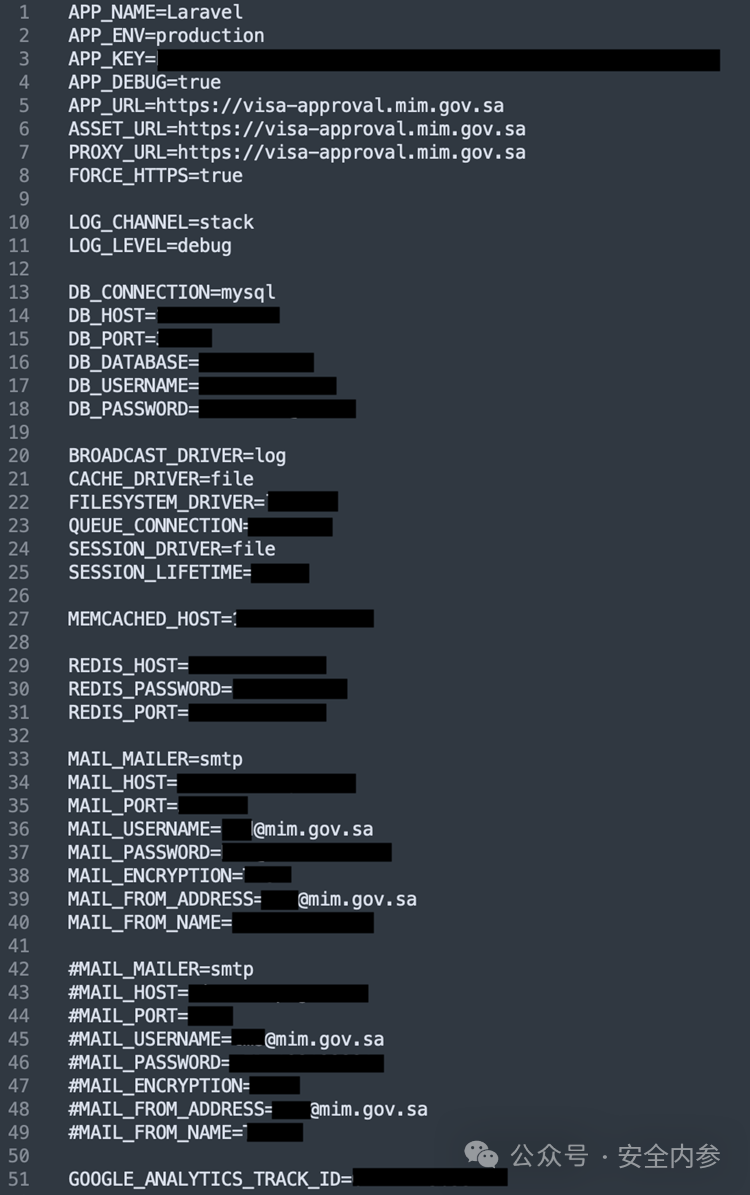

该漏洞的本质是利用标准XChaCha20密码来加密文件。Black Basta 开发人员的错误是在加密过程中重复使用相同的密钥流,导致所有仅包含零的 64 字节数据被转换为 64 字节对称密钥,从而允许专家提取密钥并使用它来解密整个文件。

Black Basta Buster 解密器由一组Python脚本组成,可帮助在各种场景下解密文件。但需要注意的是,该解密器仅适用于 2022 年 11 月至今使用 Black Basta 版本加密的文件。此外,该工具无法解密向加密文件添加“.basta”扩展名的程序版本。

Black Basta Buster 被官方证明是有效的,但尽管它成功地恢复了一些文件,但解密器一次只能对一个文件起作用,这使得大量数据的恢复过程变得十分困难。

如果知道 64 个加密字节的明文,就可以恢复文件。完全或部分恢复文件的可能性取决于文件的大小。小于 5,000 字节的文件无法恢复。对于大小从 5,000 字节到 1 GB 的文件,可以完全恢复。对于大于 1 GB 的文件,前 5,000 字节将丢失,但其余部分可以恢复。

虽然较小的文件可能无法解密,但较大的文件(例如虚拟机磁盘)通常可以解密,因为它们包含大量“空”分区。

这一发现对于勒索软件受害者来说尤其重要,他们以前想要恢复数据就必须支付赎金。

转自安全客,原文链接:https://www.anquanke.com/post/id/292324

关于勒索病毒解密器,国内病毒研究厂家也提供了一些,如有需要的同行可以按需咨询。

![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Black Basta Buster:帮助勒索软件受害者的解密器](https://www.anquan114.com/wp-content/uploads/2024/01/image-30-1024x390.png)

![图片[2]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科Black Basta Buster:帮助勒索软件受害者的解密器](https://www.anquan114.com/wp-content/uploads/2024/01/image-29-1024x592.png)

暂无评论内容