化名为“Snow”的黑客成功访问了Orange Spain的RIPE账户,并对BGP路由进行了错误配置,导致互联网中断。

![图片[1]安全114-安全在线-安全壹壹肆-网络安全黄页-网络安全百科黑客劫持了 Orange Spain 的 RIPE 账户,导致公司客户遭遇互联网服务中断](https://www.anquan114.com/wp-content/uploads/2024/01/image-38.png)

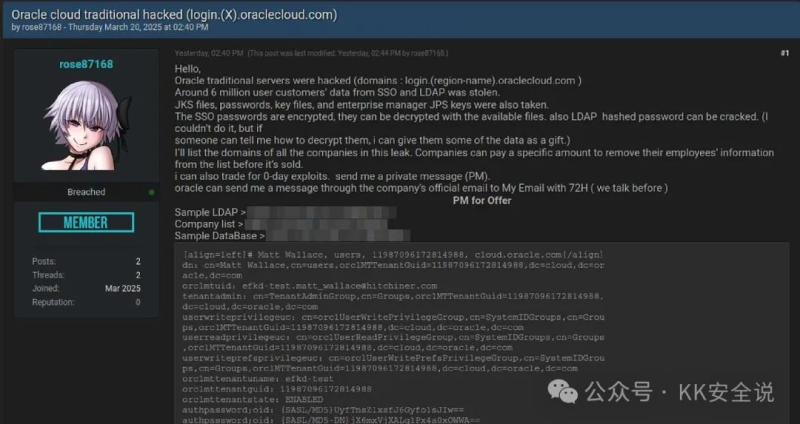

由于这次攻击,公司的客户在1月3日的几个小时内无法访问互联网。

该公司确认一名黑客侵入了其RIPE账户。

NOTA: Orange在IP网络协调中心(RIPE)的账户遭到未授权访问,导致一些客户的网络访问受到影响。服务几乎已经恢复。

— Orange España (@orange_es) 2024年1月3日

RIPE NCC(Réseaux IP Européens Network Coordination Centre)是区域互联网注册机构(RIRs)之一,负责在特定地理区域分配和注册IP地址和自治系统号(ASNs)。RIPE NCC主要服务于欧洲和中东地区。其主要职能包括管理和分配互联网数字资源,促进区域互联网基础设施的协调,并支持其服务区域互联网的发展。

黑客更改了Orange Spain一系列IP地址的AS号,并在其上启用了无效的RPKI配置。

资源公钥基础设施(RPKI)是设计用于保护互联网路由基础设施的系统,尤其是在边界网关协议(BGP)的背景下。BGP是用于在互联网上不同自治系统(ASes)之间路由流量的关键协议。RPKI通过将IP地址前缀与持有其合法广告权的实体进行密码学绑定,为BGP添加了一层安全性。

“正如我们所看到的,他们所做的是创建ROA /12记录,这基本上说明了在前缀上谁是RPKI授权的实体(即可以宣告它的AS),这将/22和/24前缀组合在一起,由Orange Spain宣告。” DMNTR Network Solutions的研究员Felipe Canizares在X上发布的一系列消息中解释说。

Snow联系了Orange Spain提供了新的凭据,并解释说他这样做是为了“防止实际的黑客找到这个账户并入侵它”。

@orange_es 喵喵喵!我已经修复了你们的RIPE管理员账户安全。给我发消息获取新的凭据 :^) pic.twitter.com/NKFFDWb0Ec

— Snow ?️⚧️ (@Ms_Snow_OwO) 2024年1月3日

RIPE NCC也启动了对该事件的调查。 “我们鼓励用户更新密码,并为他们的账户启用多因素身份验证。如果您怀疑您的账户可能受到影响,请将其报告给security@ripe.net。” RIPE NCC发布的声明中写道。

Hudson Rock的联合创始人兼首席技术官Alon Gal推测,黑客在2023年9月一名Orange员工的计算机感染了Raccoon信息窃取器后,从Orange Spain的RIPE管理员账户中获取了凭据。

“今天,黑客接管了Orange Spain的RIPE管理员账户,导致流量减少了50%。Hudson Rock确认渗透源于Orange员工感染了信息窃取器(Raccoon) – 使用的密码也很荒谬 – “ripeadmin”。” Gal在LinkedIn上写道。

“今天早些时候,黑客发布了从他们渗透的RIPE账户内部的图片,显示了该账户的电子邮件地址。在Hudson Rock的网络犯罪情报数据库中找到了这个电子邮件地址,我们可以确认该员工在去年9月被Raccoon信息窃取器感染。 该员工拥有许多企业凭据,包括他们的RIPE凭据,很可能是黑客渗透账户的方式。”

消息来源:securityaffairs,译者:Leopold;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc”,原文链接:https://hackernews.cc/archives/48811

暂无评论内容